как можно себя зашифровать

Элементарные шифры на понятном языке

Все мы довольно часто слышим такие слова и словосочетания, как «шифрование данных», «секретные шифры», «криптозащита», «шифрование», но далеко не все понимают, о чем конкретно идет речь. В этом посте разберемся, что из себя представляет шифрование и рассмотрим элементарные шифры с тем расчетом, чтобы даже далекие от IT люди поняли суть этого явления.

Прежде всего, разберемся в терминологии.

Шифрование – это такое преобразование исходного сообщения, которое не позволит всяким нехорошим людям прочитать данные, если они это сообщение перехватят. Делается это преобразование по специальным математическим и логическим алгоритмам, некоторые из которых мы рассмотрим ниже.

Исходное сообщение – это, собственно, то, что мы хотим зашифровать. Классический пример — текст.

Шифрованное сообщение – это сообщение, прошедшее процесс шифрования.

Шифр — это сам алгоритм, по которому мы преобразовываем сообщение.

Ключ — это компонент, на основе которого можно произвести шифрование или дешифрование.

Алфавит – это перечень всех возможных символов в исходном и зашифрованном сообщении. Включая цифры, знаки препинания, пробелы, отдельно строчные и заглавные буквы и т.д.

Теперь, когда мы говорим на более-менее одном языке, разберем простые шифры.

Шифр Атбаша

Самый-самый простой шифр. Его суть – переворот алфавита с ног на голову.

Например, есть у нас алфавит, который полностью соответствует обычной латинице.

Для реализации шифра Атбаша просто инвертируем его. «А» станет «Z», «B» превратится в «Y» и наоборот. На выходе получим такую картину:

И теперь пишем нужное сообшение на исходном алфавите и алфавите шифра

Исходное сообщение: I love habr

Зашифрованное: r olev szyi

Шифр Цезаря

Тут добавляется еще один параметр — примитивный ключ в виде числа от 1 до 25 (для латиницы). На практике, ключ будет от 4 до 10.

Опять же, для наглядности, возьмем латиницу

И теперь сместим вправо или влево каждую букву на ключевое число значений.

Например, ключ у нас будет 4 и смещение вправо.

Исходный алфавит: a b c d e f g h i j k l m n o p q r s t u v w x y z

Зашифрованный: w x y z a b c d e f g h i j k l m n o p q r s t u v

Пробуем написать сообщение:

Шифруем его и получаем следующий несвязный текст:

Шифр Вернама (XOR-шифр)

Простейший шифр на основе бинарной логики, который обладает абсолютной криптографической стойкостью. Без знания ключа, расшифровать его невозможно (доказано Клодом Шенноном).

Исходный алфавит — все та же латиница.

Сообщение разбиваем на отдельные символы и каждый символ представляем в бинарном виде.

Классики криптографии предлагают пятизначный код бодо для каждой буквы. Мы же попробуем изменить этот шифр для кодирования в 8 бит/символ на примере ASCII-таблицы. Каждую букву представим в виде бинарного кода.

Теперь вспомним курс электроники и элемент «Исключающее ИЛИ», также известный как XOR.

XOR принимает сигналы (0 или 1 каждый), проводит над ними логическую операцию и выдает один сигнал, исходя из входных значений.

Если все сигналы равны между собой (0-0 или 1-1 или 0-0-0 и т.д.), то на выходе получаем 0.

Если сигналы не равны (0-1 или 1-0 или 1-0-0 и т.д.), то на выходе получаем 1.

Теперь для шифровки сообщения, введем сам текст для шифровки и ключ такой же длины. Переведем каждую букву в ее бинарный код и выполним формулу сообщение XOR ключ

сообщение: LONDON

ключ: SYSTEM

Переведем их в бинарный код и выполним XOR:

В данном конкретном примере на месте результирующих символов мы увидим только пустое место, ведь все символы попали в первые 32 служебных символа. Однако, если перевести полученный результат в числа, то получим следующую картину:

С виду — совершенно несвязный набор чисел, но мы-то знаем.

Шифр кодового слова

Принцип шифрования примерно такой же, как у шифра цезаря. Только в этом случае мы сдвигаем алфавит не на определенное число позиций, а на кодовое слово.

Например, возьмем для разнообразия, кириллический алфавит.

Придумаем кодовое слово. Например, «Лукоморье». Выдернем из него все повторяющиеся символы. На выходе получаем слово «Лукомрье».

Теперь вписываем данное слово в начале алфавита, а остальные символы оставляем без изменений.

И теперь запишем любое сообщение и зашифруем его.

Получим в итоге следующий нечитаемый бред:

Шифр Плейфера

Классический шифр Плейфера предполагает в основе матрицу 5х5, заполненную символами латинского алфавита (i и j пишутся в одну клетку), кодовое слово и дальнейшую манипуляцию над ними.

Пусть кодовое слово у нас будет «HELLO».

Сначала поступаем как с предыдущим шифром, т.е. уберем повторы и запишем слово в начале алфавита.

Теперь возьмем любое сообщение. Например, «I LOVE HABR AND GITHUB».

Разобьем его на биграммы, т.е. на пары символов, не учитывая пробелы.

Если бы сообщение было из нечетного количества символов, или в биграмме были бы два одинаковых символа (LL, например), то на место недостающего или повторившегося символа ставится символ X.

Шифрование выполняется по нескольким несложным правилам:

1) Если символы биграммы находятся в матрице на одной строке — смещаем их вправо на одну позицию. Если символ был крайним в ряду — он становится первым.

Например, EH становится LE.

2) Если символы биграммы находятся в одном столбце, то они смещаются на одну позицию вниз. Если символ находился в самом низу столбца, то он принимает значение самого верхнего.

Например, если бы у нас была биграмма LX, то она стала бы DL.

3) Если символы не находятся ни на одной строке, ни на одном столбце, то строим прямоугольник, где наши символы — края диагонали. И меняем углы местами.

Например, биграмма RA.

По этим правилам, шифруем все сообщение.

Если убрать пробелы, то получим следующее зашифрованное сообщение:

Поздравляю. После прочтения этой статьи вы хотя бы примерно понимаете, что такое шифрование и знаете как использовать некоторые примитивные шифры и можете приступать к изучению несколько более сложных образцов шифров, о которых мы поговорим позднее.

10 популярных кодов и шифров

Авторизуйтесь

10 популярных кодов и шифров

Коды и шифры — не одно и то же: в коде каждое слово заменяется другим, в то время как в шифре заменяются все символы сообщения.

В данной статье мы рассмотрим наиболее популярные способы шифрования, а следующим шагом будет изучение основ криптографии.

Стандартные шифры

Этот шифр известен многим детям. Ключ прост: каждая буква заменяется на следующую за ней в алфавите. Так, А заменяется на Б, Б — на В, и т. д. Фраза «Уйрйшоьк Рспдсбннйту» — это «Типичный Программист».

Попробуйте расшифровать сообщение:

Сумели? Напишите в комментариях, что у вас получилось.

Шифр транспонирования

В транспозиционном шифре буквы переставляются по заранее определённому правилу. Например, если каждое слово пишется задом наперед, то из hello world получается dlrow olleh. Другой пример — менять местами каждые две буквы. Таким образом, предыдущее сообщение станет eh ll wo ro dl.

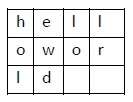

Ещё можно использовать столбчатый шифр транспонирования, в котором каждый символ написан горизонтально с заданной шириной алфавита, а шифр создаётся из символов по вертикали. Пример:

Из этого способа мы получим шифр holewdlo lr. А вот столбчатая транспозиция, реализованная программно:

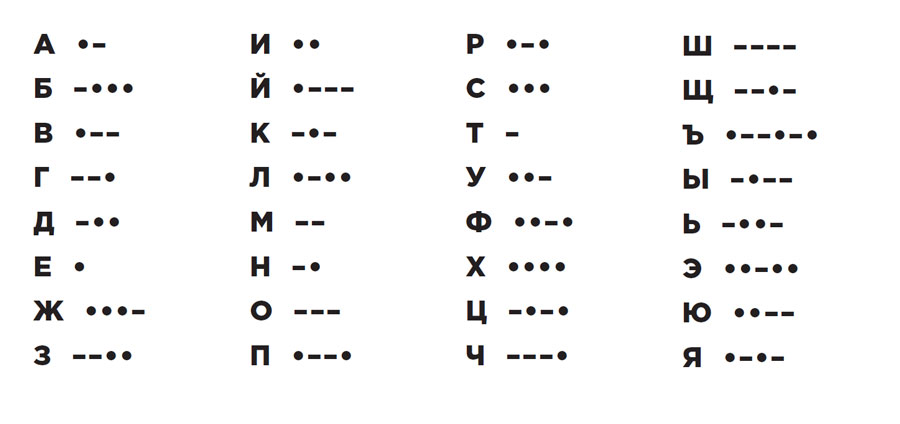

Азбука Морзе

В азбуке Морзе каждая буква алфавита, цифры и наиболее важные знаки препинания имеют свой код, состоящий из череды коротких и длинных сигналов:

Сможете расшифровать сообщение, используя картинку?

Шифр Цезаря

Это не один шифр, а целых 26, использующих один принцип. Так, ROT1 — лишь один из вариантов шифра Цезаря. Получателю нужно просто сообщить, какой шаг использовался при шифровании: если ROT2, тогда А заменяется на В, Б на Г и т. д.

А здесь использован шифр Цезаря с шагом 5:

Моноалфавитная замена

Коды и шифры также делятся на подгруппы. Например, ROT1, азбука Морзе, шифр Цезаря относятся к моноалфавитной замене: каждая буква заменяется на одну и только одну букву или символ. Такие шифры очень легко расшифровываются с помощью частотного анализа.

Например, наиболее часто встречающаяся буква в английском алфавите — «E». Таким образом, в тексте, зашифрованном моноалфавитным шрифтом, наиболее часто встречающейся буквой будет буква, соответствующая «E». Вторая наиболее часто встречающаяся буква — это «T», а третья — «А».

Однако этот принцип работает только для длинных сообщений. Короткие просто не содержат в себе достаточно слов.

Шифр Виженера

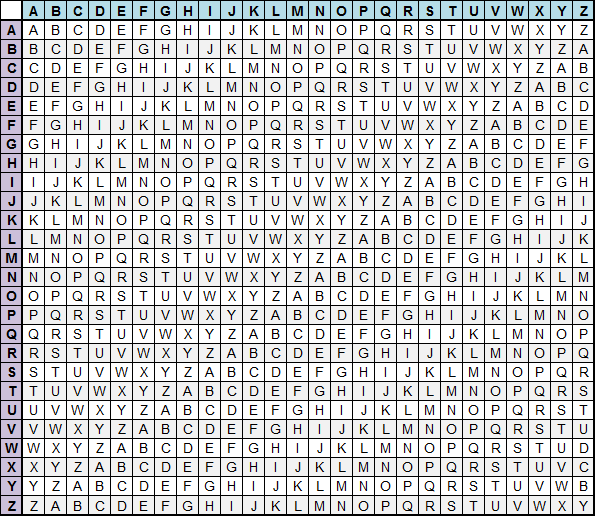

Представим, что есть таблица по типу той, что на картинке, и ключевое слово «CHAIR». Шифр Виженера использует принцип шифра Цезаря, только каждая буква меняется в соответствии с кодовым словом.

В нашем случае первая буква послания будет зашифрована согласно шифровальному алфавиту для первой буквы кодового слова «С», вторая буква — для «H», etc. Если послание длиннее кодового слова, то для (k*n+1)-ой буквы, где n — длина кодового слова, вновь будет использован алфавит для первой буквы кодового слова.

Чтобы расшифровать шифр Виженера, для начала угадывают длину кодового слова и применяют частотный анализ к каждой n-ной букве послания.

Попробуйте расшифровать эту фразу самостоятельно:

Подсказка длина кодового слова — 4.

Шифр Энигмы

Энигма — это машина, которая использовалась нацистами во времена Второй Мировой для шифрования сообщений.

Есть несколько колёс и клавиатура. На экране оператору показывалась буква, которой шифровалась соответствующая буква на клавиатуре. То, какой будет зашифрованная буква, зависело от начальной конфигурации колес.

Существовало более ста триллионов возможных комбинаций колёс, и со временем набора текста колеса сдвигались сами, так что шифр менялся на протяжении всего сообщения.

Цифровые шифры

В отличие от шифровки текста алфавитом и символами, здесь используются цифры. Рассказываем о способах и о том, как расшифровать цифровой код.

Двоичный код

Текстовые данные вполне можно хранить и передавать в двоичном коде. В этом случае по таблице символов (чаще всего ASCII) каждое простое число из предыдущего шага сопоставляется с буквой: 01100001 = 97 = «a», 01100010 = 98 = «b», etc. При этом важно соблюдение регистра.

Расшифруйте следующее сообщение, в котором использована кириллица:

Шифр A1Z26

Это простая подстановка, где каждая буква заменена её порядковым номером в алфавите. Только нижний регистр.

Попробуйте определить, что здесь написано:

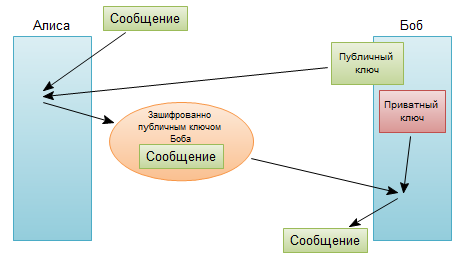

Шифрование публичным ключом

Алгоритм шифрования, применяющийся сегодня буквально во всех компьютерных системах. Есть два ключа: открытый и секретный. Открытый ключ — это большое число, имеющее только два делителя, помимо единицы и самого себя. Эти два делителя являются секретным ключом, и при перемножении дают публичный ключ. Например, публичный ключ — это 1961, а секретный — 37 и 53.

Открытый ключ используется, чтобы зашифровать сообщение, а секретный — чтобы расшифровать.

Как расшифровать код или шифр?

Для этого применяются специальные сервисы. Выбор такого инструмента зависит от того, что за код предстоит расшифровать. Примеры шифраторов и дешифраторов:

Шифрование личной переписки. Пятничный пост

Зачем нужно шифрование

Миша на работе любит переписываться с Катей. Они часто пишут друг другу разные неприличные вещи. Как-то Миша ушел домой и забыл выключить свой компьютер. В этот день его коллеги узнали много нового, о личной жизни Миши. А ведь всего на всего, Мише с Катей нужно было использовать шифрование.

История о ревнивом муже

Сережа пишет Юле стихи о любви. Юля отвечает взаимностью. Кирилл грустит. Он муж Юли и что-то подозревает. Вскоре он прочтет переписку Сережи и Юли, и устроит ББПЕ своей жене. Юля могла бы съехать с темы и избежать ББПЕ, если бы больше знала о шифровании.

У Толика очень насыщенная жизнь. Как-то, в переписке по интернету, Толик хвастался своими приключениями. Теперь за эти приключения Толику могут предъявить. Этого могло бы не быть, если бы он шифровал свои подвиги.

История о массовых беспорядках

У Леши активная гражданская позиция. Леша любит собирать друзей и устраивать шумные собрания на городской площади. Гостей на эти собрания Леша приглашает через интернет. Программист Артём посмотрел все личные переписки, и быстро понял, кто является организатором массовых гуляний. Теперь у Леши проблемы. Он мог бы избежать их, если бы шифровал свои сообщения.

История об истеричке

Света прислала сообщение Глебу. Но Глеб встречается с Лидой. Глеб отошел в туалет, и забыл мобильник. Лида прочла сообщение Светы. Примерно через минуту Лида закатит скандал.

Как работает шифрование

У Тимура есть чемодан и ключ. Он передает пустой чемодан своему другу Саше.

У Саши тоже есть свой чемодан и ключ. Он делает их копию, и прячет в чемодан Тимура.

Т.к. назад чемодан возвращается в закрытом виде, открыть его может только Тимур. Только у Тимура есть ключ от его чемодана.

Тимур открывает свой чемодан и достает оттуда копию чемодана и ключа Саши.

Теперь Тимуру больше не нужен свой чемодан и свой ключ. Он может пользоваться теми, что ему передал Саша.

Примерно так работает алгоритм шифрования RSA. А вот так выглядит быстрая расшифровка криптостойкого алгоритма с использованием терморектального криптоанализатора.

Техническая сторона вопроса

Так же был удивлен тем, что в половине аналогичных расширений, нужно придумывать какие-то фразы, как-то их передавать и т.д. Хотя, вроде уже давным-давно люди передают шифровки по открытым каналам, и процесс поддается автоматизации.

Проблемы парсинга соц. сетей

Начал с вконтакта. Первая трудность — на каждый диалог создается свое поле ввода и поле отображения сообщений. Проблема решилась получением id собеседника.

Далее нужно было перехватить нажатие кнопки «Отправить» и кнопки Enter. Проблема в том, что вконтакт первый вешает события, и лишь потом инициализируется плагин. Чтобы исправить ситуацию добавил свои обработчики на document.body, а после фильтровал все перехваченные события. Нужно было первым получить их, чтобы успеть заменить оригинальное сообщение шифрованным.

Сайт одноклассники показал, что этого не достаточно. Максимальная длина сообщения у них составляет 3000 символов, а шифрованная пара ключей имеет длину 3800. Кроме того, обычные сообщения так же становятся длиннее за счет преобразования в base64. Пришлось написать механизм, который бы разбивал сообщения на части, подписывал их (id, текущий индекс, общее количество частей), а после собирал обратно. Получилось что-то вроде пакетов в TCP/IP.

Далее нужно было научиться генерировать событие «Отправить сообщение», т.к. скрипту нужно было самостоятельно отправлять пакеты. В вконтакте проблема решилась очень просто, через вызов глобального метода IM.send(). Чтобы добраться до области видимости сайта из области видимости расширения, пришлось добавлять тег SCRIPT и прописывать туда строкой вызов метода. Пример:

Тут следует пояснить, что DOM на сайт и расширение один и тот же, а глобальная область видимости — разная. В одноклассниках аналогичный метод найти не смог. Ребята минимизируют код и не плодят глобалы. Пришлось эмулировать событие на кнопке «Отправить»:

Когда текст был зашифрован, разбит на части, отправлен и собран, нужно было отличать новые и старые сообщения, которые отображаются на сайте. И вконтакте, и в одноклассниках они подписываются датой или уникальным id… думал я… Я ещё никогда так не ошибался. После этого возник «плавающий» баг. Оказалось, что все эти метки могут, так или иначе, совпасть для двух разных сообщений. Поэтому стал присваивать свой атрибут для всех DOM-узлов, чтобы знать кто уже обработан, а кто нет.

Но чудеса на этом не закончились. Одноклассники публиковали сообщение, далее я его подменял расшифрованным, потом происходила какая-то магия, и через несколько миллисекунд одноклассники вновь писали оригинальный текст тот же HTML-элемент. Пришлось делать клон ноды сообщения, писать туда расшифровку, и скрывать оригинальный элемент. Оригинальная нода скрывалась (display: none), но не удалялась, т.к. я не знал, как и зачем её переписывают. Была опасность поломать скрипт одноклассников в случае удаления HTML-элемента.

Последняя загадка парсинга соц. сетей заключалась в том, что если с одного компьютера логинилось несколько людей, то их пары ключей для диалогов нужно было сохранять в разные места. Проблема решилась через извлечение ID текущего юзера. Знание ID юзера, сделало возможность создания персональных записей в localStorage:

UPD:

1. Я заменю алгоритм шифрования.

2. Во вторых, очень много критики. Мне кажется не все так плохо, и я готов первому кто расшифрует переписку скинуть 500 руб. на мобильник.

7 способов зашифровать свою жизнь менее чем за час

«Выживают только параноики», — сказал когда-то Энди Гроув. Гроув был беженцем из Венгрии, он обучился программированию, стал генеральным директором Intel и произвел настоящую компьютерную революцию.

Не только Гроув считает, что вы должны заботиться о своей конфиденциальности. Даже директор ФБР — тот самый, что в прошлом году заплатил миллионы долларов хакерам, чтобы те разблокировали iPhone террориста — призывает всех заклеивать веб-камеры.

Что ж, нам всем тоже не помешает быть немного параноиками.

Когда мы говорим «приватный» и «безопасный», то имеем в виду относительную безопасность. Реальность такова, что ни одна система не дает стопроцентную гарантию защиты частной жизни.

Но кое-что вы все-таки сделать можете. Эти шаги позволят вам зашифровать свою жизнь — легально и бесплатно.

1. Пользуйтесь двухэтапной авторизацией для вашей почты

Почта — ключ от всех замков к вашей жизни. Если атакующий ее взломает, то он сможет поменять ваши пароли практически ко всему, включая аккаунты в социальных сетях и даже банковский счет.

Самый простой способ значительно повысить уровень защиты своих данных это подключить двухэтапную авторизацию.

Обычно такая авторизация предполагает, что при попытке входа в аккаунт вам нужно будет ввести специальный код, который придет в сообщении на телефон.

Двухэтапная авторизация значительно снижает шансы, что вашу почту могут взломать.

Если вы пользуетесь Gmail, то вы можете включить такую авторизацию здесь. Серьезно, подключите ее прямо сейчас.

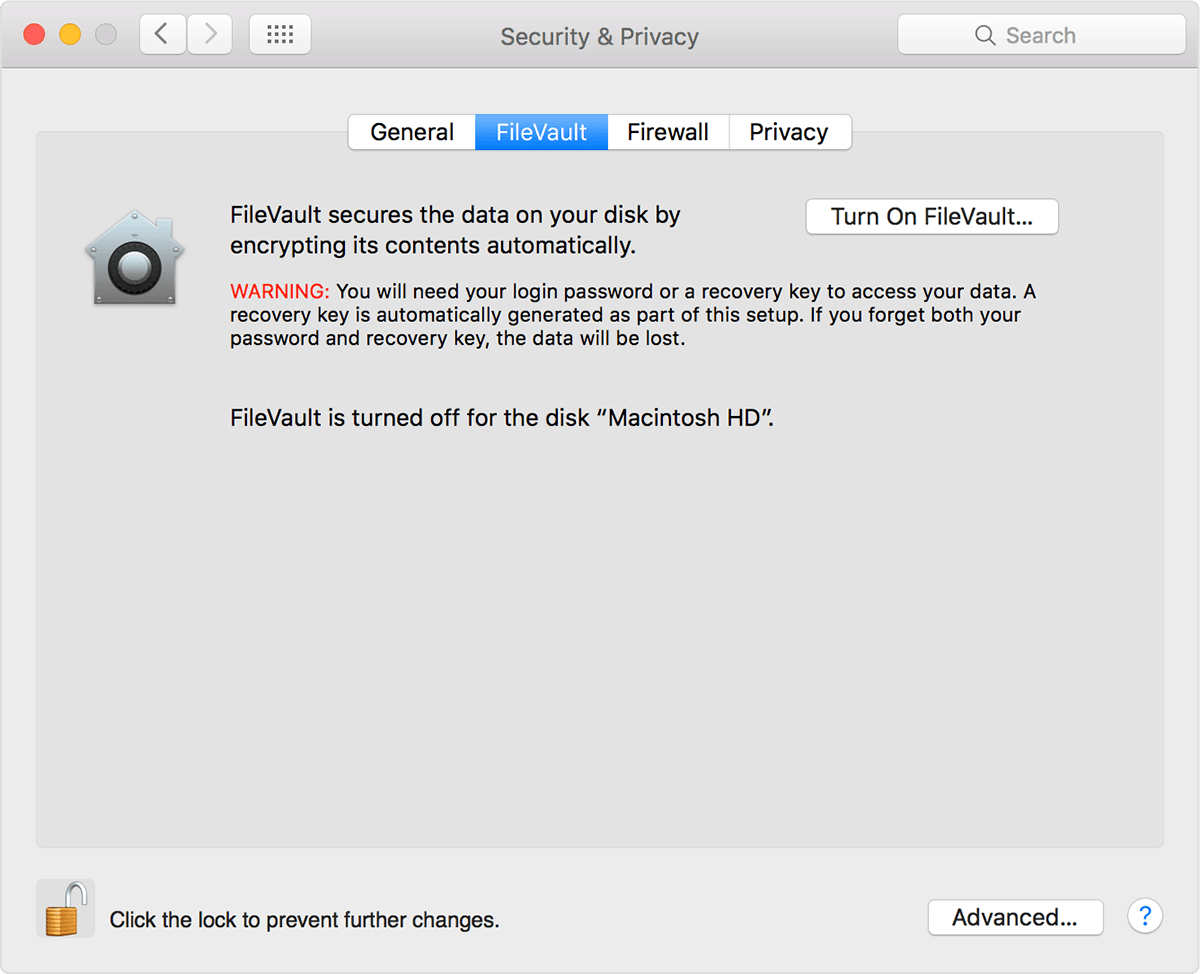

2. Зашифруйте данные жесткого диска

В Windows и MacOS есть встроенная функция шифрования жесткого диска. Вам нужно просто ее активировать.

3. Используйте разблокировку телефона с помощью пароля

Конечно, идентификация по отпечатку пальца — лучше, чем ничего, но все же ее недостаточно.

Если атакующие смогут заполучить отпечаток пальца, вы не сможете его изменить. Обычно у атакующих есть десять попыток ввода пароля, после чего телефон полностью блокируется. Если у вас очень простой четырехзначный пароль (вроде 1234, 9999, 1122), то вам лучше его сменить.

Совет: Если вы пользуетесь только идентификацией по отпечатку пальца, и вас арестовали, немедленно отключите ваш телефон. Когда представители власти его включат, они не смогут получить доступ к его данным без ввода пароля.

4. Пользуйтесь разными паролями

Пароли — штука не надежная. Марк Цукерберг использовал для своего аккаунта в LinkedIn пароль dadada. В прошлом году хакеры опубликовали 117 миллионов логинов и паролей к электронной почте, среди них были и данные Цукерберга. Но злоумышленники не смогли зайти под ними в аккаунты Цукерберга в Twitter и Pinterest.

Ouch. Mark Zuckerberg’s social media accounts have been hacked pic.twitter.com/KvVmXOIg5s

Так что лучше не использовать один и тот же пароль для нескольких аккаунтов. Чтобы не запоминать огромное количество данных, пользуйтесь менеджерами паролей.

5. Помните, что режим инкогнито не обеспечивает вам полную конфиденциальность

Когда вы пользуетесь режимом инкогнито в Chrome или Firefox, вашу активность в интернете могут отследить:

Internet Explorer, Safari, Opera и другие браузеры тоже не обеспечивают конфиденциальность.

Если вы хотите относительной приватности в интернете (ни одна система не может гарантировать вам стопроцентную приватность), пользуйтесь браузером Tor.

6. Пользуйтесь Tor

Название Tor расшифровывается как The Onion Router и является отсылкой к так называемой луковой маршрутизации, которая используется для скрытия интернет-активности. Это бесплатный браузер, который довольно легко использовать. Скачать его можно здесь.

После установки зайдите на check.torproject.org и подтвердите, что все работает. Поздравляем — теперь вы можете спокойно бродить по интернету, и вашу активность будет трудно отследить.

7. Пользуйтесь приватным поиском

Если вам неудобно пользоваться Tor, вы можете воспользоваться DuckDuckGo — поисковиком, который не отслеживает ваши запросы.

Как защитить смартфон и данные на нем на случай кражи

От кражи смартфона никто не застрахован. Но в ваших силах сделать так, чтобы у вора оказался бесполезный «кирпич» и ни байта важной информации.

Если у вас украли смартфон, потери могут не ограничиться самим аппаратом. Вор причинит гораздо больший ущерб, если доберется до банковских приложений, важных документов, личных фото и видео. Чтобы этого не случилось, лучше заранее позаботиться о надежной защите, чтобы в руках у вора оказался лишь бесполезный «кирпич», из которого никак не получить вашу личную информацию. Рассказываем, как правильно это сделать.

Что вор может сделать с телефоном

Для начала разберемся с тем, что может произойти с украденным телефоном и почему вообще стоит совершать какие-то дополнительные действия.

Продать на запчасти

Самый частый сценарий — смартфон просто продают на запчасти, особенно если он попал к вору заблокированным. Если целью злоумышленника было именно украсть телефон, а не навредить конкретному человеку, то довольно высок шанс, что он не станет намеренно заниматься взломом. Любые манипуляции с включенным аппаратом повышают риск попасться и пойти под суд.

Снять деньги с банковской карты

Однако есть ситуации, в которых соблазн получить дополнительную выгоду для карманника перевешивает осторожность. В первую очередь это касается телефонов, которые попали к преступнику незаблокированными, — например, выхваченных из рук или оставленных без присмотра. Если на них еще и открыто банковское приложение, вор может сорвать джекпот и за несколько минут вывести с ваших счетов все доступные деньги, а то и взять на ваше имя кредит.

Некоторые банки позволяют переводить средства через SMS с командами на короткий номер. В этом случае украсть деньги еще проще, ведь код подтверждения придет на тот же украденный аппарат.

Отформатировать и перепродать

Если вору тем или иным образом — обычно при помощи социальной инженерии — удастся зайти в учетную запись Google или Apple ID и сменить пароль, вы потеряете возможность удаленно блокировать аппарат, а похититель сможет сбросить настройки до заводских и получить рабочий смартфон, который можно продать целиком — это гораздо выгоднее, чем продажа на запчасти.

Использовать личную информацию для шантажа и вымогательства — или просто слить ее в Интернет

Если на вашем смартфоне хранятся важные документы, преступник может угрожать удалить их или, наоборот, разослать по списку контактов — и требовать с вас выкуп. То же самое касается и личных файлов, которые могут компрометировать вас или еще кого-то. Вор может скопировать и проанализировать информацию из приложения Файлы на iPhone (в первую очередь это все содержимое iCloud), всей памяти смартфона на Android или облачных дисков, доступ к которым открыт на вашем устройстве.

Еще вор может поискать что-нибудь интересной в вашей переписке — в первую очередь в мессенджерах. Или попытаться взломать ваши учетные записи в Facebook или Instagram и пойти выпрашивать деньги по друзьям и знакомым. Также в теории он может попробовать привязать ваш банковский аккаунт к другому устройству, но это уже маловероятно. К тому же ему придется держать телефон включенным, то есть подвергать себя риску быть пойманным.

Наши советы помогут сделать так, чтобы ваш телефон вор мог бы максимум сдать на запчасти, а все остальное у него бы не вышло.

Как надежно заблокировать смартфон на случай кражи

Как сделать так, чтобы в случае кражи у преступника не было доступа к важной информации, а вы могли восстановить свои данные на новом смартфоне и ни о чем не переживать?

Настройте блокировку экрана

Для начала убедитесь, что ваш телефон самостоятельно блокирует экран. В устройствах на базе Android это можно сделать в Настройках в разделе Безопасность. Правда, стоит учитывать, что производители аппаратов на Android любят кастомизировать интерфейсы своих продуктов, так что от телефона к телефону настройки могут немного различаться. Мы в этом посте ориентируемся на Android 11 в версии для Google Pixel как на максимально стандартную его реализацию. Ну а в iPhone этот параметр находится в секции FaceID и код-пароль (или TouchID и код-пароль для iPhone 8 и версий постарше).

Блокировать экран можно разными способами, и не все они одинаково надежны. Например, в случае Android не стоит всерьез полагаться на распознавание лица — его часто можно обмануть простой фотографией, тогда как на iPhone оно куда надежнее. Графический ключ слишком легко подглядеть из-за плеча, к тому же люди часто рисуют очень предсказуемые траектории, так что его еще и подобрать несложно. Безопаснее всего длинные пароли и сканер отпечатков пальца. Подделать рисунок пальца тоже возможно, но эта техника недоступна обычным воришкам. Впрочем, самое главное — блокировать телефон хоть как-нибудь, так что используйте тот метод, который вам удобен.

Установите PIN-код для SIM-карты

Да, его придется вводить при каждом включении телефона или смене устройства, но это происходит не так уж часто, а безопасность того стоит: без PIN-кода преступнику будет достаточно вставить вашу SIM-карту в любой смартфон и позвонить с него самому себе, чтобы узнать ее номер. Зная его, вор сможет авторизоваться в некоторых сервисах, проходить двухфакторную идентификацию и переводить деньги с банковских карт через SMS. Ну и конечно, PIN-код от SIM-карты должен отличаться от того, который вы используете для разблокировки телефона.

Как установить PIN-код для SIM-карты на Android:

Как установить PIN-код для SIM-карты на iOS:

Зашифруйте свои данные

Полнодисковое шифрование (FDE, full disk encryption) — еще одна функция, которая поможет защитить информацию. Если она включена, то все хранящие в смартфоне файлы по умолчанию шифруются, и их невозможно прочитать, не разблокировав смартфон. На iPhone и смартфонах с Android 5 и выше шифрование данных включено по умолчанию. Для более ранних версий Android его нужно активировать вручную.

Как включить полнодисковое шифрование на Android:

Защитите паролем отдельные приложения и уведомления от них

Установите отдельный пароль или графический ключ для критически важных приложений: банковских и системных (Google Play или App Store, платежные сервисы и SMS). Затем отключите для них показ уведомлений. Теперь прочесть оповещения и SMS вам будет немного сложнее, зато посторонним — практически невозможно поймать ваш разовый код для авторизации или перевести на свой счет ваши деньги: приложения и сообщения с кодами подтверждения останутся для него недоступны.

Настройки конфиденциальности могут отличаться у разных моделей смартфонов с Android. Найти инструкцию для вашей можно на сайте производителя, а мы приведем ее в общем виде:

На iOS функции блокировки приложений нет, но их можно защитить, установив лимит экранного времени. Для этого:

После того как время пользования приложением истечет, оно заблокируется, а продолжить работу получится, только если человек со смартфоном знает пароль.

Однако хоть эта функция и позволяет ограничить доступ, у нее есть недостатки: если вы подолгу пользуетесь приложением, постоянные требования ввести код и уведомления о лимите могут раздражать. В качестве альтернативы можете установить из App Store специализированные утилиты для защиты приложений — это проще, чем разбираться в настройках самому.

Настройте резервное копирование данных

Так вы не потеряете контакты и другую информацию, даже если смартфон не удастся вернуть. После покупки нового аппарата вы просто загрузите в него данные из резервной копии и получите клон утраченного телефона.

Как настроить резервное копирование на Android:

Настроить резервное копирование на iPhone можно двумя способами. Более простой вариант — использовать автоматическое резервное копирование с помощью iCloud:.

Если пользоваться облаком вам по каким-то причинам не хочется, то вы можете использовать резервное копирование с помощью компьютера — на сайте Apple есть подробная инструкция, как это сделать.

Включите функцию «Найти устройство»

Функции Find my iPhone (на iOS) и Найти мое устройство (на Android) позволяют отследить местоположение потерянного или украденного смартфона через аккаунт Google или Apple ID. Также с их помощью можно удаленно заблокировать устройство и даже полностью стереть с него все данные. Но есть важное условие: на момент кражи или потери эти функции должны быть уже активированы. Поэтому лучше это сделать, не откладывая в долгий ящик.

Как включить на Android функцию «Найти мое устройство»:

Как включить на iPhone функцию Find my iPhone:

Затем перейдите в раздел «Безопасность» в аккаунте Google или в приложение «Локатор» на iPhone или iPad и найдите смартфон в списке устройств. Вы увидите функции «Заблокировать» и «Стереть устройство». Они пригодятся, если телефон украли в разблокированном состоянии и на нем есть конфиденциальная информация.

Даже если вор выключит устройство сразу после кражи, но захочет потом в укромном месте попытаться его взломать, телефону достаточно всего лишь включиться и поймать сигнал. Отложенная команда на превращение в «кирпич» будет выполнена.

Если вы не уверены, что смартфон украден, а не потерян, то при удаленной блокировке можно указать сообщение и резервный номер для связи, которые появятся на экране. Правда, дальше придется быть бдительнее обычного: воры часто используют его как возможность для фишинга — например, чтобы отправлять фальшивые уведомления от службы поддержки. Цель мошенников — узнать пароль от вашего аккаунта Google или Apple ID и отвязать устройство от учетной записи. Так что в этом случае надо сохранять ясность ума и не переходить по сомнительным ссылкам, и уж тем более не вводить там конфиденциальную информацию.

С этими настройками кража смартфона останется неприятностью, но не станет катастрофой: до конфиденциальных файлов злоумышленник не доберется, а все самое дорогое вы сможете восстановить из резервной копии. Мы желаем вам, чтобы эти меры никогда не пригодились на практике, но будет мудро заранее подготовиться к худшему — на всякий случай.