какую атаку на уровень 2 можно нейтрализовать путем отключения протокола dynamic trunking protocol

Какую атаку на уровень 2 можно нейтрализовать путем отключения протокола dynamic trunking protocol

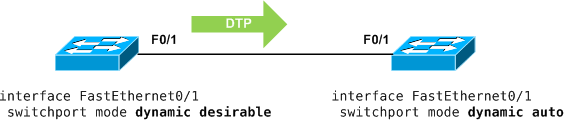

Dynamic Trunking Protocol помогает автоматически создавать trunk между двумя устройствам Cisco. В случае, когда на двух портах включен DTP, и хотя бы один из них переведен в режим desirable, два коммутатора согласуют организацию trunk на этой линии связи. Не следует путать DTP и VLAN Trunking Protocol (VTP), хотя VTP домен действительно играет значение для DTP.

DTP включен по умолчанию на всех современных коммутаторах Cisco. Возникает вопрос «зачем?». Действительно ли вы хотите, чтобы коммутаторы создавали trunk по собственной инициативе? Скорее всего нет, по нескольким причинам.

Во первых, использование DTP часто говорит о некачественном дизайне т.к. trunk должны быть там, где запланировано и только там. Во вторых, оставить порты в режиме DTP — значит создать брешь в безопасности. Все что будет необходимо злоумышленнику, это отправить корректный DTP кадр на access порт, преобразовав его тем самым в trunk. Тем самым злоумышленник получит доступ ко всем vlan, на этом коммутаторе, которые разрешены на этом порту (по умолчанию все). К счастью, этих двух проблем можно избежать настроив статический режим порта «access» или «trunk» — что является по сути best practice.

Однако, даже если порт настроен таким образом, DTP все равно активен на порту. Если вы попытаетесь настроить trunk между двумя коммутаторами в разных VTP доменах и получите следующее сообщение о ошибке, благодарите DTP:

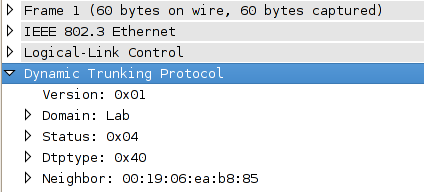

Помните, что кадр DTP содержит имя VTP домена. Коммутатор не сможет создать trunk на порту с включенным DTP с коммутатором у которого отличается имя домена DTP, даже в случае статической настройки Trunk. К счастью, можно полностью отключить DTP на парту:

Какую атаку на уровень 2 можно нейтрализовать путем отключения протокола dynamic trunking protocol

DTP (Dynamic Trunking Protocol)

DTP — является собственным протоколом компании Cisco, который позволяет коммутаторам динамически определять если соседний коммутатор настроен для поднятия транка между портами коммутаторов и какой протокол использовать (802.1Q или ISL)

Для начала рассмотрим пример как в ручную настроить порт в режим Trunk.

Switch(config)# interface gi0/20

Switch(config-if)# switchport mode trunk

Теперь рассмотрим как это происходит при помощи DTP.

DTP имеет два динамических режима когда порт переходит в режим работы trunk.

1. Desirable – порт активно пытается сформировать trunk с удаленным портом другого коммутатора.

Switch(config)# interface gi0/21

Switch(config-if)# switchport mode dynamic desirable

2. Auto – порт в пассивном режиме ожидает когда удаленный коммутатор инициирует создание trunk-а.

Switch(config)# interface gi0/21

Switch(config-if)# switchport mode dynamic auto

Так же есть режим nonegotiate:

3. nonegotiate – порт находится в режиме trunk, но не отсылает DTP кадры и не ожидает их получить от другого коммутатора. Для того, чтобы trunk между коммутаторами заработал, на соседнем коммутаторе порт должен быть настроен в ручную в режиме trunk.

Switch(config)# interface gi0/21

Switch(config-if)# switchport nonegotiate

DTP кадры отсылаются через интерфейс каждые 30 секунд и по этому рекомендуется настраивать trunk в ручную.

Trunk между портами формируется при следующей настройке режима портов:

manual trunk manual trunk

manual trunk dynamic desirable

manual trunk dynamic auto

dynamic desirable dynamic desirable

dynamic desirable dynamic auto

Полезная информация.

Проверить работу DTP на интерфейсе можно командой:

SW# show dtp interface f0/1

DTP information for FastEthernet0/1:

TOS/TAS/TNS: TRUNK/ON/TRUNK

TOT/TAT/TNT: 802.1Q/802.1Q/802.1Q

Neighbor address 1: 0CD996D23F81

Neighbor address 2: 000000000000

Hello timer expiration (sec/state): 12/RUNNING

Access timer expiration (sec/state): never/STOPPED

Negotiation timer expiration (sec/state): never/STOPPED

Multidrop timer expiration (sec/state): never/STOPPED

FSM state: S6:TRUNK

# times multi & trunk 0

Enabled: yes

In STP: no

Описание вывода команды:

TOS = Trunk Operational Status

TAS = Trunk Administrative Status

TNS = Trunk Negotiation Status

TOT = Trunk Operational (encapsulation) Type

TAT = Trunk Adminstrative (encapsulation) Type

TNT = Trunk Negotiation (encapsulation) Type

Вывод этой команды при разных режимах портов:

Dynamic Desirable:

SW# sh dtp int fa0/13 | in TAT|TAS

TOS/TAS/TNS: TRUNK/DESIRABLE/TRUNK

TOT/TAT/TNT: ISL/NEGOTIATE/ISL

0 bad TLVs, 0 bad TAS, 0 bad TAT, 0 bad TOT, 0 other

SW#

Static + 802.1Q negotiated:

SW# sh dtp int f0/19 | in TOS|TOT

TOS/TAS/TNS: TRUNK/ON/TRUNK

TOT/TAT/TNT: 802.1Q/802.1Q/802.1Q

0 bad TLVs, 0 bad TAS, 0 bad TAT, 0 bad TOT, 0 other

SW#

Static + 802.1Q manual + no DTP:

SW# sh dtp int f0/20 | in TOS|TOT

TOS/TAS/TNS: TRUNK/NONEGOTIATE/TRUNK

TOT/TAT/TNT: 802.1Q/802.1Q/802.1Q

0 bad TLVs, 0 bad TAS, 0 bad TAT, 0 bad TOT, 0 other

SW#

Access mode + no DTP (to a router):

SW# sh dtp int f0/1 | in TOS|TOT

TOS/TAS/TNS: ACCESS/OFF/ACCESS

TOT/TAT/TNT: NATIVE/NEGOTIATE/NATIVE

0 bad TLVs, 0 bad TAS, 0

Национальная библиотека им. Н. Э. Баумана

Bauman National Library

Персональные инструменты

DTP (Dynamic Trunking Protocol)

DTP (англ. dynamic trunking protocol — динамический протокол транкинга) — проприетарный сетевой протокол канального уровня, разработанный компанией Cisco для реализации транкинговой системы для связи в сети VLAN между двумя сетевыми коммутаторами и для реализации инкапсуляции. Также DTP является собственным протоколом компании Cisco Systems, Inc., который позволяет коммутаторам динамически определять если соседний коммутатор настроен для поднятия транка между портами коммутаторов и какой протокол использовать (802.1Q или ISL)

Согласование характеристик магистральных каналов с использованием динамического протокола ISL (Dynamic ISL — DISL) или динамического протокола формирования магистральных каналов (DTP) позволяет двум соединенным между собой портам согласовать решение о том, должны ли они стать портами магистрального канала. Такое согласование применяется для того, чтобы администратору не приходилось настраивать конфигурацию с обеих сторон магистрального канала и достаточно было выполнить настройку только с одной стороны. Порт, находящийся на другом конце канала, может выполнить настройку требуемых параметров автоматически. Автор предпочитает настраивать все порты магистральных каналов вручную, поскольку автоматическое согласование обычно не позволяет сэкономить столь существенное время (но печально известно тем, что нарушения в его работе приводят к большим неприятностям).

Существуют следующие настройки режима порта коммутатора:

Содержание

Подробнее о режимах и их включении

Dynamic Trunking Protocol помогает автоматически создавать trunk между двумя устройствам Cisco. В случае, когда на двух портах включен DTP, и хотя бы один из них переведен в режим desirable, два коммутатора согласуют организацию trunk на этой линии связи. Не следует путать DTP и VLAN (Virtual Local Area Network), хотя VTP (VLAN Trunking Protocol) домен действительно играет значение для DTP.

Для начала рассмотрим пример как в ручную настроить порт в режим Trunk.

Теперь рассмотрим как это происходит при помощи DTP. DTP имеет два динамических режима когда порт переходит в режим работы trunk.

1. Desirable – порт активно пытается сформировать trunk с удаленным портом другого коммутатора.

2. Auto – порт в пассивном режиме ожидает когда удаленный коммутатор инициирует создание trunk-а.

Так же есть режим nonegotiate:

3. nonegotiate – порт находится в режиме trunk, но не отсылает DTP кадры и не ожидает их получить от другого коммутатора. Для того, чтобы trunk между коммутаторами заработал, на соседнем коммутаторе порт должен быть настроен в ручную в режиме trunk.

DTP кадры отсылаются через интерфейс каждые 30 секунд и по этому рекомендуется настраивать trunk в ручную.

Trunk между портами формируется при следующей настройке режима портов:

manual trunk manual trunk manual trunk dynamic desirable manual trunk dynamic auto dynamic desirable dynamic desirable dynamic desirable dynamic auto

Плюсы и минусы. Способы несанкционированного доступа

DTP включен по умолчанию на всех современных коммутаторах Cisco Systems, Inc.. Возникает вопрос «зачем?». Действительно ли вы хотите, чтобы коммутаторы создавали trunk по собственной инициативе? Скорее всего нет, по нескольким причинам.

Использование DTP часто говорит о некачественном дизайне, т.к. trunk должны быть там, где запланировано и только там. Во-вторых, оставить порты в режиме DTP — значит создать брешь в безопасности. Все что будет необходимо злоумышленнику, это отправить корректный DTP кадр на access порт, преобразовав его тем самым в trunk. Тем самым злоумышленник получит доступ ко всем VLAN (Virtual Local Area Network) на этом коммутаторе, которые разрешены на этом порту (по умолчанию все). К счастью, этих двух проблем можно избежать настроив статический режим порта «access» или «trunk» — что является по сути лучшим решением.

Однако, даже если порт настроен таким образом, DTP все равно активен в порте. Если вы попытаетесь настроить trunk между двумя коммутаторами в разных VTP (VLAN Trunking Protocol) доменах, вы получите сообщение о ошибке:

%DTP-5-DOMAINMISMATCH: Unable to perform trunk negotiation on port Fa0/1 because of VTP domain mismatch.

Помните, что кадр DTP содержит имя VTP (VLAN Trunking Protocol) домена. Коммутатор не сможет создать trunk на порту с включенным DTP с коммутатором у которого отличается имя домена DTP, даже в случае статической настройки Trunk.

Полезные видеоматериалы и знания

Обучение к настройке(англ.)

Тренинг Cisco 200-125 CCNA v3.0. День 35. Динамический протокол транкинга DTP

Сегодня мы рассмотрим динамический протокол транкинга DTP и VTP – протокол транкинга VLAN. Как я говорил на последнем уроке, мы будем следовать темам экзамена ICND2 в том порядке, в котором они приведены на сайте Cisco.

В прошлый раз мы рассмотрели пункт 1.1, а сегодня рассмотрим 1.2 – настройка, проверка и неполадки соединений сетевых коммутаторов: добавление и удаление VLAN из транка и протоколы DTP и VTP версии 1 и 2.

Все порты свитча «из коробки» по умолчанию настроены на использование режима Dynamic Auto протокола DTP. Это означает, что при соединении двух портов разных свитчей между ними автоматически включается транк, если один из портов находится в режиме trunk или desirable. Если порты обоих свитчей находятся в режиме Dynamic Auto, транк не образуется.

Таким образом, все зависит от настройки режимов работы каждого из 2 свитчей. Для удобства понимания я сделал таблицу возможных комбинаций режимов DTP двух свитчей. Вы видите, что если оба свитча используют Dynamic Auto, то они не образуют транк, а останутся в режиме Access. Поэтому если вы хотите, чтобы между двумя свитчами был создан транк, то должны запрограммировать хотя бы один из свитчей на режим Trunk, или же запрограммировать транк-порт на использование режима Dynamic Desirable. Как видно из таблицы, каждый из портов свитча может находиться в одном из 4-х режимов: Access, Dynamic Auto, Dynamic Desirable или Trunk.

Если оба порта настроены на Access, соединенные свитчи будут использовать режим Access. Если один порт настроен на Dynamic Auto, а другой на Access, оба будут работать в режиме Access. Если один порт работает в режиме Access, а другой в режиме Trunk, соединить свитчи не получится, поэтому такую комбинацию режимов нельзя использовать.

Итак, для работы транкинга необходимо, чтобы один из портов свитчей был запрограммирован на Trunk, а другой – на Trunk, Dynamic Auto или Dynamic Desirable. Транк образуется также в случае, если оба порта настроены на Dynamic Desirable.

Разница между Dynamic Desirable и Dynamic Auto заключается в том, что в первом режиме порт сам инициирует транк, отсылая DTP-фреймы порту второго свитча. Во втором режиме порт свитча ждет, пока кто-либо не начнем с ним общаться, и если порты обоих свитчей настроены на Dynamic Auto, между ними никогда не образуется транк. В случае Dynamic Desirable имеется обратная ситуация – если оба порта настроены на этот режим, между ними обязательно образуется транк.

Я советую вам запомнить эту таблицу, так как она поможет вам правильно настроить свитчи, соединенные друг с другом. Давайте рассмотрим этот аспект в программе Packet Tracer. Я последовательно соединил вместе 3 свитча и сейчас отображу на экране окна консолей CLI для каждого из этих устройств.

Если я введу команду show int trunk, мы не увидим никакого транка, что совершенно естественно при отсутствии необходимых настроек, так как все свитчи настроены на режим Dynamic Auto. Если я попрошу показать параметры интерфейса f0/1 среднего свитча, вы увидите, что в режиме административных настроек значится параметр dynamic auto.

Аналогичные настройки имеются у третьего и первого свитчей – у них также порт f0/1 находится в режиме dynamic auto. Если вы помните таблицу, для транкинга все порты должны находиться в режиме trunk либо один из портов должен быть в режиме Dynamic Desirable.

Давайте зайдем в настройки первого свитча SW0 и настроим порт f0/1. После ввода команды switchport mode система выдаст подсказки возможных параметров режима: access, dynamic или trunk. Я использую команду switchport mode dynamic desirable, при этом вы можете заметить, как транк-порт f0/1 второго свитча после ввода этой команды сначала перешел в состояние down, а затем, после получения фрейма DTP первого свитча перешел в состояние up.

Если теперь в консоли CLI свитча SW1 ввести команду show int trunk, мы увидим, что порт f0/1 находится в состоянии транкинга. Я ввожу ту же команду в консоли свитча SW1 и вижу ту же информацию, то есть теперь между свитчами SW0 и SW1 установлен транк. При этом порт первого свитча находится в режиме desirable, а порт второго – в режиме auto.

Между вторым и третьим свитчем связь отсутствует, поэтому я перехожу в настройки третьего свитча и ввожу команду switchport mode dynamic desirable. Вы видите, что во втором свитче произошли те же смены состояния down-up, только теперь они касаются порта f0/2, к которому подсоединен 3 свитч. Теперь второй свитч имеет два транка: один на интерфейсе f0/1, второй на f0/2. Это можно увидеть, если использовать команду show int trunk.

Оба порта второго свитча находятся в состоянии auto, то есть для транкинга с соседними свитчами необходимо, чтобы их порты были в режиме trunk или desirable, потому что в этом случае существует всего 2 режима для установки транка. С помощью таблицы вы всегда можете настроить порты свитчей таким образом, чтобы организовать между ними транк. Вот в чем заключается суть использования динамического протокола транкинга DTP.

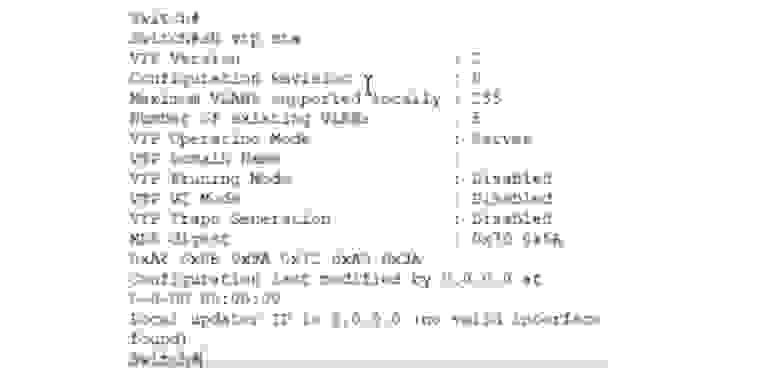

Давайте приступим к рассмотрению протокола транкинга VLAN, или VTP. Этот протокол обеспечивает синхронизацию баз данных VLAN разных сетевых устройств, осуществляя перенос обновленной базы VLAN с одного устройства на другое. Вернемся к нашей схеме из 3-х свитчей. VTP может работать в 3-х режимах: server, client и transparent. VTP v3 имеет ещё один режим под названием Off, однако в тематике экзамена Cisco рассматривается только VTP первой и второй версий.

Режим Server используется для создания новых VLAN, удаления или изменения сетей через командную строку свитча. В режиме клиента никаких операций над VLAN совершить нельзя, в этом режиме происходит только обновление базы данных VLAN с сервера. Режим transparent действует так, как будто бы протокол VTP отключен, то есть свитч не выдает собственных сообщений VTP, но передает обновления от других свитчей – если обновление поступило на один из портов свитча, он пропускает его через себя и отправляет дальше по сети через другой порт. В прозрачном режиме свитч просто служит передатчиком чужих сообщений, не обновляя собственную базу данных VLAN.

На этом слайде вы видите команды настроек протокола VTP, вводимые в режиме глобальной конфигурации. Первой командой можно изменить используемую версию протокола. Вторая команда выбирает режим работы VTP.

Вы видите версию протокола VTP – вторая, максимальное число поддерживаемых VLAN — 255, количество существующих VLAN – 5 и режим работы VLAN – сервер. Всё это параметры по умолчанию. Мы уже обсуждали VTP на уроке «День 30», так что если вы что-то забыли, можете вернуться и пересмотреть это видео ещё раз.

Для того, чтобы увидеть базу данных VLAN, я ввожу команду show vlan brief. Здесь показаны VLAN1 и VLAN1002-1005. К первой сети по умолчанию подключены все свободные интерфейсы свитча – 23 порта Fast Ethernet и 2 порта Gigabit Ethernet, остальные 4 VLAN не поддерживаются. Базы данных VLAN двух других свитчей выглядят точно так же, за исключением того, что у SW1 свободными для VLAN остались не 23, а 22 порта Fast Ethernet, так как f0/1 и f0/2 заняты под транки. Еще раз напомню то, о чем говорилось на уроке «День 30» — протокол VTP поддерживает только обновление баз данных VLAN.

Если я настрою несколько портов на работу с сетями VLAN с командами switchport access и switchport mode access VLAN10, VLAN20 или VLAN30, конфигурация этих портов не будет реплицирована с помощью VTP, потому что VTP обновляет только базу данных VLAN.

Так, если один из портов SW1 будет настроен на работу с VLAN20, но этой сети не будет в базе данных VLAN, то порт будет отключен. В свою очередь, обновление баз данных происходит только при использовании протокола VTP.

C помощью команды show vtp status я вижу, что все 3 свитча сейчас находятся в режиме server. Я переведу средний свитч SW1 в прозрачный режим командой vtp mode transparent, а третий свитч SW2 – в режим клиента командой vtp mode client.

Теперь я попробую поменять заданное доменное имя, для чего зайду в настройки SW0 и наберу команду vtp domain NetworKing. Как видим, на этот раз обновления не произошло – имя домена VTP на третьем свитче осталось прежним. Дело в том, что такое обновление доменного имени происходит всего 1 раз, когда меняется домен по умолчанию. Если после этого доменное имя VTP меняется ещё раз, на остальных свитчах его потребуется поменять вручную.

Сейчас я создам в консоли CLI первого свитча новую сеть VLAN100 и назову её именем IMRAN. Она появилась в базе данных VLAN первого свитча, но не появилась в базе данных третьего свитча, потому что это разные домены. Запомните, что обновление базы данных VLAN происходит только в том случае, если оба свитча имеют одинаковый домен, либо, как я показал ранее, новое доменное имя устанавливается вместо имени по умолчанию.

Я захожу в настройки 3 свитча и последовательно ввожу команды vtp mode и vtp domain NetworKing. Обратите внимание, что ввод имени чувствителен к регистру, поэтому написание имени домена должно полностью совпадать для обоих свитчей. Сейчас я снова перевожу SW2 в режим клиента с помощью команды vtp mode client. Давайте глянем, что произойдёт. Как видите, теперь, при совпадении имени домена, база данных SW2 обновилась и в ней появилась новая сеть VLAN100 IMRAN, причем эти изменения никак не отразились на среднем свитче, потому что он находится в режиме transparent.

Если вы хотите защититься от несанкционированного доступа, то можете создать пароль VTP. При этом вы должны быть уверены, что устройство на другой стороне будет иметь точно такой же пароль, потому что только в этом случае оно сможет принимать обновления VTP.

Следующее, что мы рассмотрим – это VTP pruning, или «обрезка» неиспользуемых VLAN. Если у вас в сети имеется 100 устройств, использующих протокол VTP, то обновление базы данных VLAN одного устройства автоматически будет реплицировано на остальных 99 устройствах. Однако не все эти устройства имеют упомянутые в обновлении сети VLAN, поэтому информация о них может быть не нужна.

Раcсылка обновлений базы данных VLAN устройствам, использующим VTP, означает, что все порты всех устройств получат информацию о добавленных, удаленных и измененных VLAN, к которым они могут не иметь никакого отношения. При этом сеть забивается лишним трафиком. Чтобы этого не происходило, используется концепция «обрезки» VTP. Для того, чтобы включить на свитче режим «обрезки» неактуальных VLAN, используется команда vtp pruning. После этого свитчи будут автоматически сообщать друг другу о том, какие VLAN они фактически используют, тем самым предупреждая соседей, что им не нужно присылать обновления сетей, которые к ним не подсоединены.

Например, если SW2 не имеет никаких портов VLAN10, то ему не нужно, чтобы SW1 присылал ему трафик для этой сети. В то же время свитч SW1 нуждается в трафике VLAN10, потому что один из его портов подсоединен к этой сети, просто ему не нужно отсылать этот трафик свитчу SW2.

Поэтому, если SW2 использует режим vtp pruning, он сообщает SW1: «пожалуйста, не присылайте мне трафик для VLAN10, потому что эта сеть ко мне не подсоединена и не один из моих портов не настроен на работу с этой сетью». Вот что дает использование команды vtp pruning.

Существует ещё один способ фильтрации трафика для конкретного интерфейса. Он позволяет настроить порт на транк с конкретной сетью VLAN. Недостатком такого способа является необходимость ручной настройки каждого порта транка, которому потребуется указать, какие VLAN разрешены, а какие запрещены. Для этого используется последовательность 3-х команд. Первая указывает интерфейс, которого касаются эти ограничения, вторая превращает этот интерфейс в транк-порт, а третья — switchport trunk allowed vlan — показывает, какая VLAN разрешена на данном порту: все, ни одной, добавляемая VLAN или удаляемая VLAN.

В зависимости от конкретной ситуации вы выбираете, что использовать: VTP pruning или Trunk allowed. Некоторые организации предпочитают не пользоваться VTP по соображениям безопасности, поэтому выбирают ручную настройку транкинга. Так как команда vtp pruning не работает в Packet Tracer, я покажу её в эмуляторе GNS3.

Если вы зайдете в настройки SW2 и введете команду vtp pruning, система тут же сообщит, что данный режим включен: Pruning switched on, то есть «обрезка» VLAN включается всего одной командой.

Если набрать команду show vtp status, мы увидим, что режим vtp pruning разрешен.

Если вы настраиваете этот режим на свитче-сервере, то заходите в его настройки и вводите команду vtp pruning. Это значит, что подключенные к серверу устройства станут автоматически использовать vtp pruning, чтобы минимизировать трафик транкинга для неактуальных VLAN.

Если вы не хотите использовать этот режим, то должны войти в конкретный интерфейс, например, e0/0, и затем набрать команду switchport trunk allowed vlan. Система выдаст вам подсказки возможных параметров этой команды:

— WORD — номер VLAN, которая будет разрешена на данном интерфейсе в режиме транка;

— add — VLAN, которую нужно добавить в список базы данных VLAN;

— all — разрешить все VLAN;

— except — разрешить все VLAN, кроме указанных;

— none – запретить все VLAN;

— remove – удалить VLAN из списка базы данных VLAN.

Например, если у нас разрешен транк для VLAN10 и мы хотим разрешить его для сети VLAN20, то нужно ввести команду switchport trunk allowed vlan add 20.

Я хочу показать вам ещё кое-что, поэтому использую команду show interface trunk. Обратите внимание, что по умолчанию для транка были разрешены все VLAN 1-1005, а теперь к ним добавилась еще и VLAN10.

Если я использую команду switchport trunk allowed vlan add 20 и снова попрошу показать статус транкинга, мы увидим, что теперь для транка разрешены две сети – VLAN10 и VLAN20.

При этом никакой другой трафик, кроме предназначенного для указанных сетей, не сможет проходить через этот транк. Разрешив трафик только для VLAN 10 и VLAN 20, мы запретили трафик для всех других VLAN. Вот как можно вручную настроить параметры транкинга для конкретной VLAN на конкретном интерфейсе свитча.

Обратите внимание, что до конца дня 17 ноября 2017 года у нас на сайте действует 90% скидка на стоимость скачивания лабораторной работы по данной теме.

Благодарю за внимание и до встречи на следующем видеоуроке!