какие порты можно использовать для своих нужд

Самые популярные номера портов TCP и UDP

Некоторые порты могут использоваться для чего угодно, в то время как другие имеют давно установленные цели

Протокол управления передачей (TCP) использует набор каналов связи, называемых портами, для управления системным обменом сообщениями между несколькими различными приложениями, работающими на одном физическом устройстве. В отличие от физических портов на компьютерах, таких как USB-порты или Ethernet-порты, TCP-порты являются виртуально программируемыми записями, пронумерованными от 0 до 65535.

Большинство портов TCP являются каналами общего назначения, которые могут вызываться при необходимости, но в остальном бездействуют. Однако некоторые порты с меньшими номерами предназначены для определенных приложений. Хотя многие TCP-порты принадлежат приложениям, которые больше не существуют, некоторые из них очень популярны.

TCP порт 0

TCP фактически не использует порт 0 для сетевого взаимодействия, но этот порт хорошо известен сетевым программистам. Программы сокетов TCP используют порт 0 по соглашению, чтобы запросить доступный порт, который будет выбран и выделен операционной системой. Это избавляет программиста от необходимости выбирать («жесткий код») номер порта, который может не сработать в данной ситуации.

TCP-порты 20 и 21

FTP-серверы используют TCP-порт 21 для управления своей стороной сеансов FTP. Сервер прослушивает команды FTP, поступающие на этот порт, и отвечает соответствующим образом. В активном режиме FTP сервер дополнительно использует порт 20 для инициирования передачи данных обратно клиенту FTP.

TCP-порт 22

Secure Shell использует порт 22. Серверы SSH прослушивают на этом порту входящие запросы на вход от удаленных клиентов. Из-за характера такого использования порт 22 любого общедоступного сервера часто проверяется сетевыми хакерами и является предметом тщательного изучения в сообществе по сетевой безопасности. Некоторые защитники рекомендуют администраторам перенести установку SSH на другой порт, чтобы избежать этих атак, в то время как другие утверждают, что это лишь незначительный обходной путь.

TCP-порт 23

TCP-порты 25, 110 и 143

Электронная почта опирается на несколько стандартных портов. Порт 25 управляет протоколом Simple Mail Transfer Protocol – инструментом, с помощью которого электронная почта на вашем компьютере направляется на почтовый сервер, а затем с этого сервера в более крупный Интернет для маршрутизации и доставки.

На принимающей стороне порт 110 управляет протоколом почтовой связи версии 3, а порт 143 выделен для протокола доступа к почте через Интернет. POP3 и IMAP контролируют поток электронной почты с сервера вашего провайдера на ваш почтовый ящик.

Безопасные версии SMTP и IMAP различаются в зависимости от конфигурации, но порты 465 и 587 являются общими.

UDP порты 67 и 68

Серверы протокола динамической конфигурации хоста используют UDP-порт 67 для прослушивания запросов, в то время как клиенты DHCP обмениваются данными через UDP-порт 68.

TCP-порты 80 и 443

Возможно, самый известный порт в Интернете – TCP-порт 80 – это значение по умолчанию, которое веб-серверы HyperText Transfer Protocol прослушивают для запросов веб-браузера.

Порт 443 по умолчанию для безопасного HTTP.

UDP-порт 88

Интернет-игра Xbox Live использует несколько разных номеров портов, включая UDP-порт 88.

UDP-порты 161 и 162

По умолчанию простой протокол управления сетью использует UDP-порт 161 для отправки и получения запросов в управляемой сети. Он использует UDP-порт 162 по умолчанию для получения прерываний SNMP от управляемых устройств.

TCP-порт 194

Несмотря на то, что такие инструменты, как приложения для обмена сообщениями на смартфонах, такие как Slack и Microsoft Teams, стали использовать Internet Relay Chat, IRC по-прежнему пользуется популярностью среди людей по всему миру. По умолчанию IRC использует порт 194.

Порты выше 1023

В отличие от портов с меньшими номерами, разработчики новых служб TCP/UDP могут выбирать определенный номер для регистрации в IANA, а не назначать им номер. Использование зарегистрированных портов также позволяет избежать дополнительных ограничений безопасности, которые операционные системы накладывают на порты с меньшими номерами.

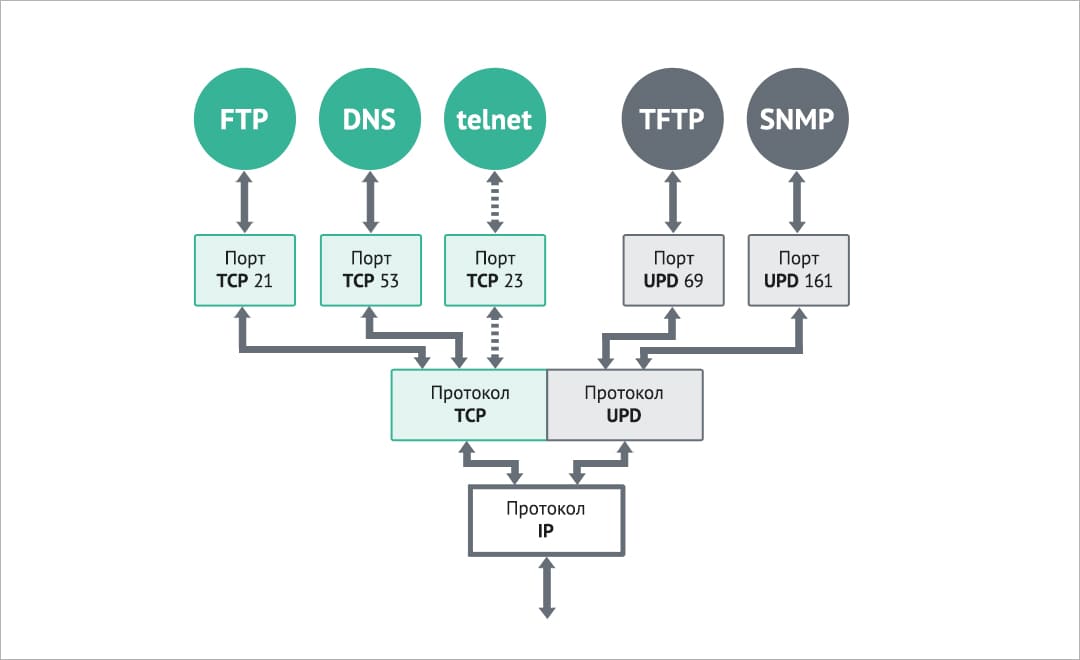

Что такое TCP- и UPD-порты

Сервисы и порты

На подключенном к сети сервере могут одновременно работать различные программы, которые принимают и обрабатывают данные, например, запросы к web-серверу или сообщения электронной почты. Эти программы называются сетевыми сервисами.

Каждая приходящая на сервер порция данных предназначена для обработки определенным сервисом.

Для того, чтобы сетевая подсистема сервера различала данные, адресованные определенным сервисам, и правильно распределяла их, в протокол TCP/IP было введено понятие номера порта.

Пакеты данных и их заголовки

Каждый пакет данных имеет специальный заголовок, содержащий служебную информацию.

Сетевая подсистема сервера анализирует заголовок пакета, находит номер порта и, согласно его значению, направляет данные той или иной работающей на сервере программе-сервису.

Каждая принимающая сетевые данные программа на сервере при запуске сообщает операционной системе, что готова получать и обрабатывать данные, адресованные на определенный порт.

Распределение пакета данных IP по сервисам в соответствии с номером порта

TCP- и UDP-порты

Порты используются протоколами TCP или UDP.

Протокол UDP предназначен для быстрой передачи порции данных без гарантии доставки и без предварительной установки соединения.

Оба протокола в заголовке пакета данных указывают порт получателя, а также исходящий номер порта. Протокол TCP устанавливает соединение, при котором данные между сервером и клиентом обмениваются между исходящим портом клиента и входящим портом сервера.

Диапазоны портов

Номер порта может находиться в диапазоне от 0 до 65535. Как и другие используемые в сети Интернет ресурсы, номера портов стандартизированы. Все порты в диапазоне 1-1023 называются “системными портами” и распределены, согласно списку, от координационного центра Internet организации IANA.

Порты в диапазоне 1024-49151 называются “пользовательскими”, и они предназначены для настройки дополнительных сервисов по выбору пользователя.

Оставшиеся порты из диапазона 49152-65535 называются “динамическими” и предназначены для использования операционной системой для установки соединений в рамках протокола TCP/IP.

Система Linux применяет в качестве динамических портов диапазон 32768-60999.

Список портов и протоколов

Технически администратор сервера может гибко настраивать используемые порты для каждого из запускаемых на сервере сетевых сервисов. Например, при желании он может изменить номер порта, на котором работает web-сервер, с 80 на 8080. Но при этом, если пользователи не знают, что номер порта изменен, то они не смогут присоединиться к web-серверу. Поэтому для публичных сетевых сервисов принято применять стандартные номера портов.

Если вы работаете с интернет-сервисами, то будет лучше выучить наизусть номера портов, используемых для наиболее часто встречающихся сервисов: HTTP, HTTPS, FTP, SSH, почтовых протоколов.

Таблица наиболее важных и распространенных номеров портов выглядит так:

Порты и URL

Номер порта можно указывать в ссылках на web-ресурсы, то есть в URL (Universal Resource Locator). Это делается с помощью двоеточия, за которым следует номер порта. Если используется стандартный порт протокола HTTP (80) или HTTPS (443), то тогда он не указывается в URL.

Пример URL с указанным номером порта: HTTP://www.myserver.ru:1500/manager

Как просмотреть список используемых портов на сервере

Для пользователей виртуальных и выделенных серверов может понадобиться просмотреть список применяемых на сервере портов TCP и UDP. Для этой задачи в операционной системе Linux имеется утилита Netstat.

Утилита Netstat работает из командной строки. Чтобы просмотреть список используемых для входящих соединений портов, прослушиваемых запущенными на сервере сетевыми сервисами, примените следующую команду:

Netstat выводит информацию в несколько колонок. Номер порта, на который принимаются соединения, можно увидеть в колонке “Local address”. Также в колонке “PID/Program name” можно увидеть, какая программа на сервере слушает конкретный порт.

Порты и безопасность сервера

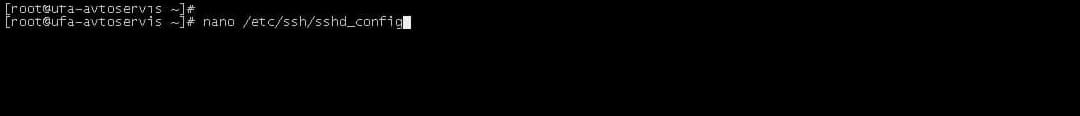

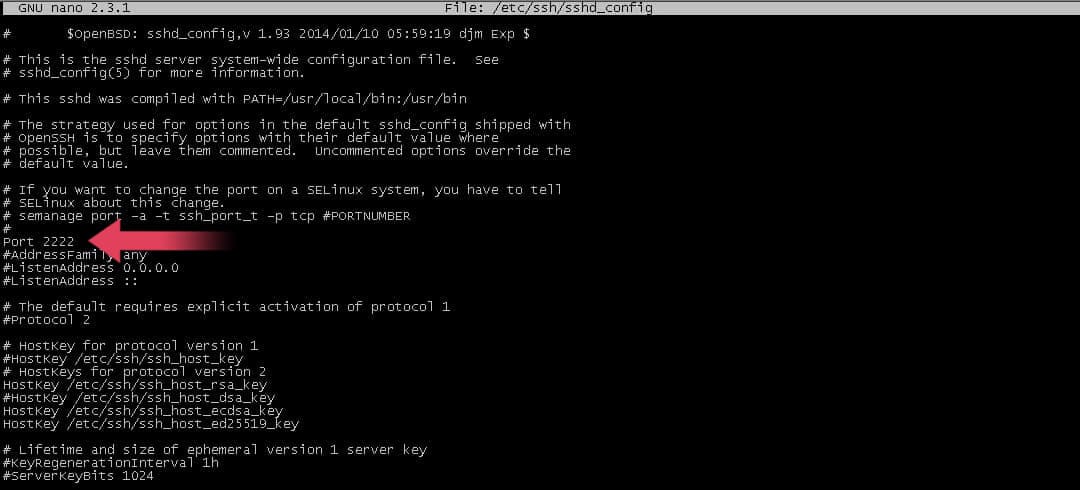

Порты TCP и UDP используются для соединения с сервером, а значит, могут подвергаться атакам. Например, протокол SSH работает по умолчанию на порте 22, и злоумышленники часто ведут атаку на этот порт, пытаясь подобрать пароль от сервера.

Для повышения уровня безопасности вы можете изменить номер порта для SSH. Например, замените порт 22 на 2222.

1. Отредактируйте на сервере файл /etc/ssh/sshd_config.

2. Найдите в файле строку “Port 22” и измените ее на “Port 2222”.

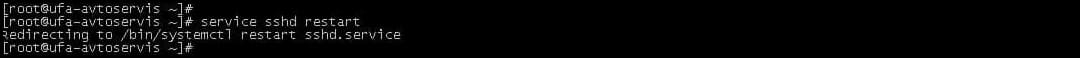

3. Перезагрузите программу-сервис sshd командой:

Теперь сервер будет принимать SSH-соединения по нестандартному порту 2222, который не известен злоумышленникам.

В других случаях порты менять не нужно, так как большинство плагинов, модулей, почтовых программ и другого стороннего ПО для работы с сайтами и серверами настроено по умолчанию для работы по стандартным портам.

Выводы

1. TCP и UPD- протоколы транспортного уровня:

2. Для просмотра списка используемых на сервере портов TCP и UDP используйте утилиту Netstst в операционной системе Linux.

3. Номера портов сервисов HTTP, HTTPS, FTP, SSH и почтовых протоколов лучше выучить наизусть для более комфортной работы.

Сетевые порты компьютера и их назначение, как открыть порт или закрыть?

Когда пакет достигает цели, протокол транспортного уровня (в нашем случае TCP/IP), принимает дейтаграмму, считывает номер порта из соответствующего поля и передает эту информацию программе (или протоколу), которая начинает работу с полученными данными.

Всем основным приложениям в Интернет присвоены определенные номера портов, которые называют «хорошо известными портами». Например, стандартный порт WEB — сервера идет под номером 80, прокси-сервер может иметь номер 8080, FTP сервер работает с портом 21 или 20.

Кратко перечислю хорошо известные номера портов в разрезе сервисов:

Когда трафик перенаправляется другой системе, TCP/IP использует комбинацию IP адреса и определенного порта. Такая связка называется «Сокет». К примеру, из Интернета или локальной сети можно получить доступ к папке фтп-сервера, указав через двоеточие IP- адрес и порт: 192.168.0.3:21.

Хорошо известные номера портов не являются чем-то жестко регламентируемым. Их можно менять своему усмотрению. В этом случае в настройках программы прописывается нужный порт, а при обращении к нему через браузер его так же нужно указывать в адресной строке. Это необходимо делать для проверки на открытость или закрытость того или иного порта.

Что такое динамические порты FTP

Поскольку обычно запросы идут на сервер от клиента (а не наоборот), то хорошо известные номера портов актуальны для серверов. Они «слушают» через порты своих клиентов, которым эти номера не нужны. На время связи программа- клиент (или операционная система) использует свой временный номер порта, или некий диапазон номеров. IANA задает номера от 1 до 1023. А временные номера начинаются с 1024 и выше. Программа FTP- клиент работает таким же образом — у нее указан свой временный диапазон, по которому она пытается «достучаться» до нужного сервера.

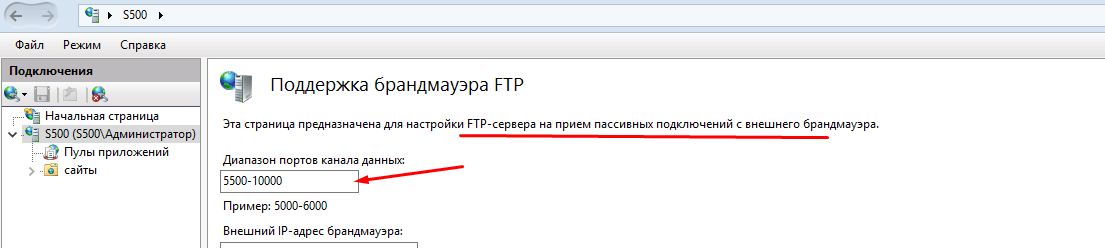

Когда мы настраиваем FTP — сервер, мы прописываем 21 порт для передачи данных. Но, программа, которая непосредственно руководит сервером, должна не только передавать данные, а еще давать доступ к данным пользователями этого сервера. С помощью такого же диапазона временных (или динамических) портов. Через эти порты она «слушает»пользователей ФТП сервера и устанавливает соединения. Диапазон динамических портов FTP задается при настройке соответствующей программы:

В Windows Server 2012-2016 можно задать произвольный диапазон портов прямо в операционной системе, не пользуясь сторонними программами. Диапазон номеров задается от 1024 до 65535, это ограничение транспортного протокола.

Как проверить порты на роутере

Здесь речь идет о возможности доступа к вашему компьютеру из Интернет. К примеру, у вас дома есть сеть из нескольких компьютеров. Внутри сети доступ к ним существует. А из интернета доступа к ним нет, хотя интернет у вас дома есть. Некоторые «поднимают» у себя дома игровой сервер, чтобы с друзьями играть по сети. В этом случае нужен доступ к серверу из Интернет, что и осуществляется форвардингом портов.

Открытые порты могут угрожать безопасности компьютера. Если вашему компьютеру присвоен внешний IP адрес, то такая проверка актуальна для Вас. Проверить можно с помощью многочисленных онлайн сервисов. Вводите свой внешний IP и готово:

Нормальной (с точки зрения безопасности) ситуацией считается когда все порты на роутере закрыты. Если адрес присвоен роутеру, то проверять нужно каждый компьютер. На роутере по умолчанию обычно включен файрвол и защита от dos-атак и тогда проверка вам ничего не покажет. В этом случае вам нужно зайти на свой роутер и посмотреть список открытых портов в разделе «Виртуальный сервер» или «Переадресация»:

У меня для фтп включено вот такое правило. Подробнее, как открывать порты на маршрутизаторе я рассказываю тут.

Как проверить открыт порт на компьютере Win 10, или нет

Даже если порт открыт на маршрутизаторе, его можно закрыть на целевом компьютере. И тогда доступа через эту лазейку через интернет не будет. Различные вирусы так же используют в своей работе порты. Если вы видите некий открытый порт у себя, нужно найти программу, которая его использует. Если не находите — тогда нужно проводить антивирусную проверку. Я пользуюсь отечественными бесплатными утилитами — касперский и доктор веб.

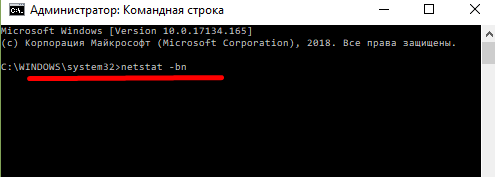

Получаем список открытых портов на компьютере сети

Для того, чтобы получить список портов, нужно сначала запустить командную строку (обязательно от имени администратора) :

Будет выведен список сокетов, а так же приложений, которые идентифицированы с ними в данный момент. Можно увидеть и адреса внешних ресурсов, которые обмениваются данными с портами:

Порты компьютера и файрвол

Файрвол (или брандмауэер) это фильтр, который закрывает порты кроме хорошо известных, и тех которые используются установленными программами. Впрочем, и эти порты можно легко закрывать и снова открывать вручную. Данное программное обеспечение идет в составе операционных систем. Дополнительно его можно активировать в антивирусной программе, а так же на роутере.

Каждая из них на своем уровне отсеивает ненужные запросы, в результате чего обмена данными по этим портам не происходит. Безопасность системы в целом становится надежнее. В Windows брандмауэр можно найти в «Панели управления».

Если при входе файрвол у вас выглядит так как у меня — он отключен. Если что-то не работает (например, никак не настроить FTP) то можно отключить его, чтобы убедится что это именно брандамауэр блокирует ваши соединения.

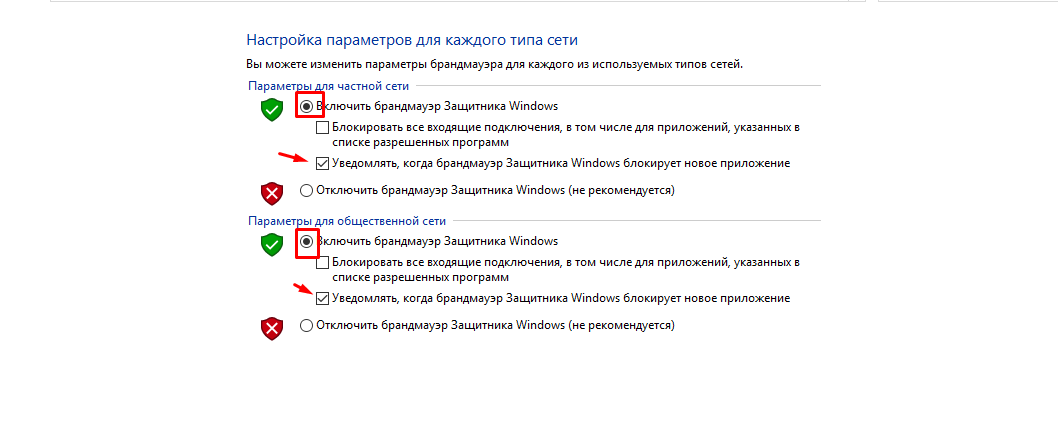

Включить брандмауэр можно нажатием на одноименную ссылку в левой части окна. При этом не делайте максимальной блокировки портов:

У антивирусов свой файрвол, можно использовать и его. Но, это по началу может доставить неудобства, потому что программу надо обучать. При каждом соединении она будет спрашивать у вас разрешения на соединения и прописывать правила. Так как порты временные тоже будут, то процесс обучения растягивается надолго. Поэтому учится открывать порты мы будем на классическом виндовом брандмауэре.

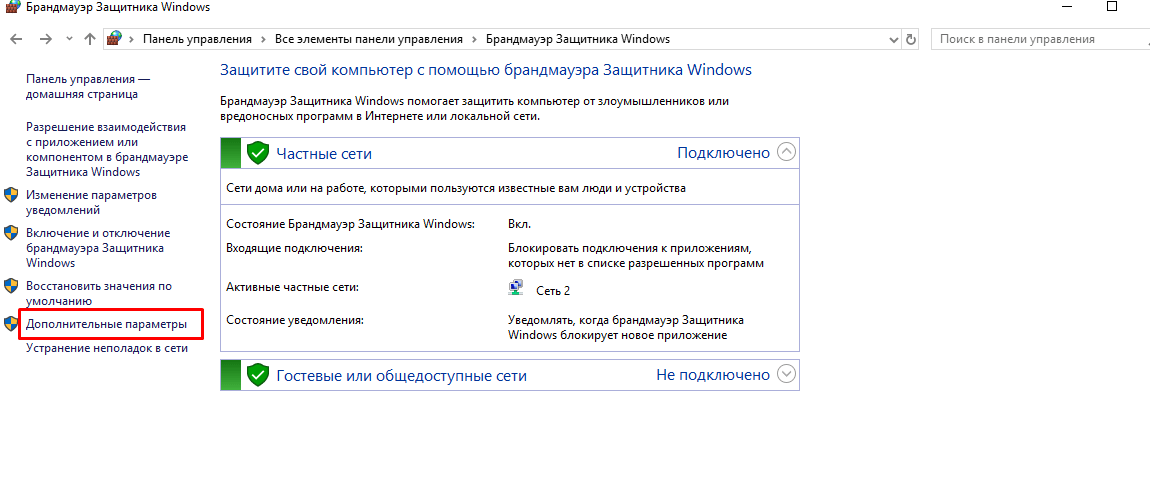

Как открыть порты в брандмауэре Windows 10(49, 50, 4955, 25655)

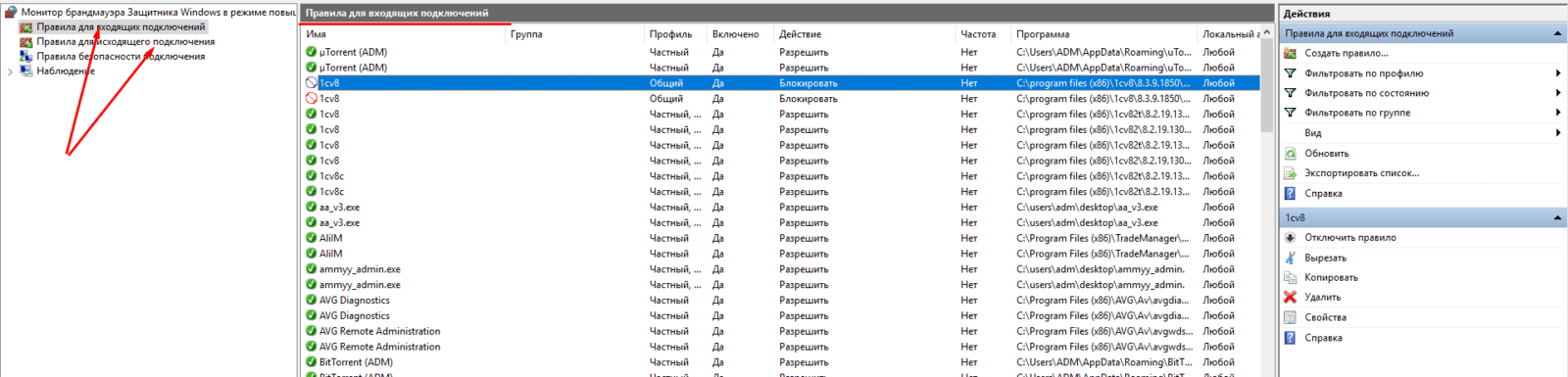

Чтобы снять фильтры со всех портов — отключаем файрвол насовсем. Если нужна тонкая настройка — тогда будем настраивать каждый порт опционально. Заходим далее в «Дополнительные параметры»:

Затем нам нужно будет настроить правила для входящих и исходящих подключений. Все наглядно — зеленый цвет «разрешено», красный цвет — «запрещено».

Чтобы создать правило — нажимаем правой кнопкой мыши на «входящих подключениях» и создаем нужное нам. Обратите внимание — если у вас есть программа, использующая временные динамические порты — можно указать ее, а не номер порта. Для асов предусмотрены настраиваемые правила — можно настроить фильтр в сочетании со службами и программами.

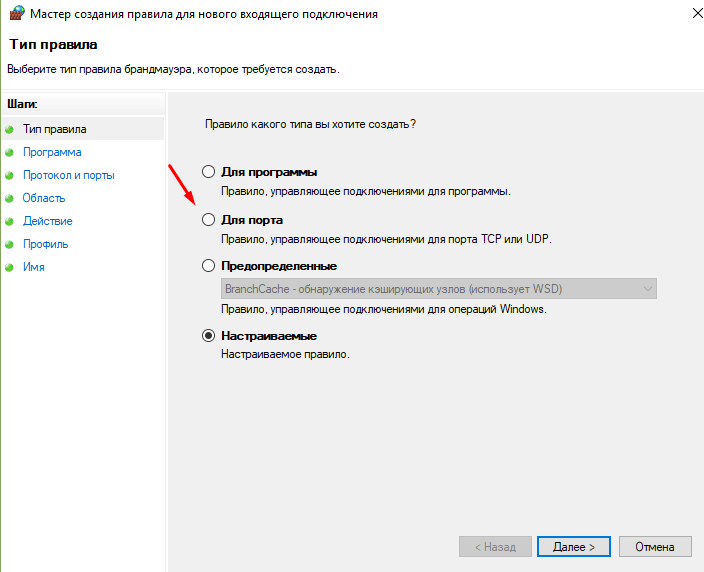

Мы будем настраивать порт, поэтому выбираем «Для порта» и жмем «Далее».

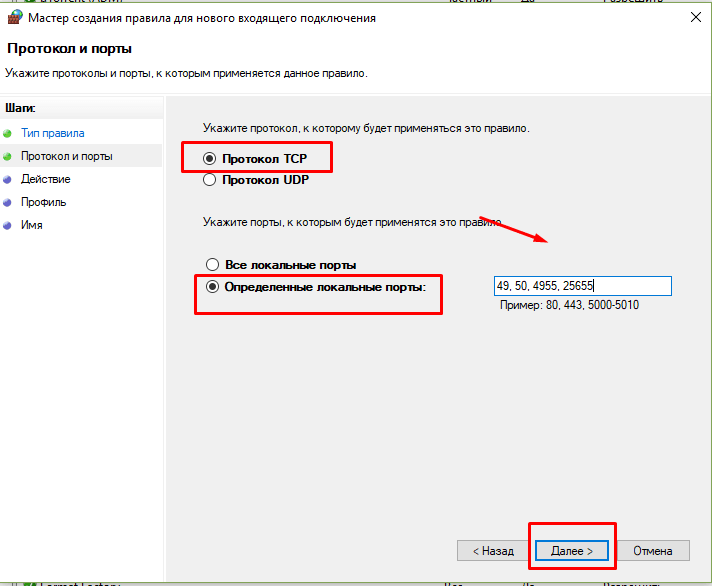

Выбираем протокол TCP (в случае необходимости можно аналогичные настройки сделать и на UDP протокол).Через запятую указываем нужные порты. Можно через дефис указать диапазон портов, если в этом есть нужда. Далее, переходим к настройкам безопасности подключения.

Безопасное подключение требует проверки подлинности и выбирается, только если используется защищенное соединение. Поэтому выбираем верхний пункт. Далее, мы выбираем все доступные типы сетей на нашем компьютере:

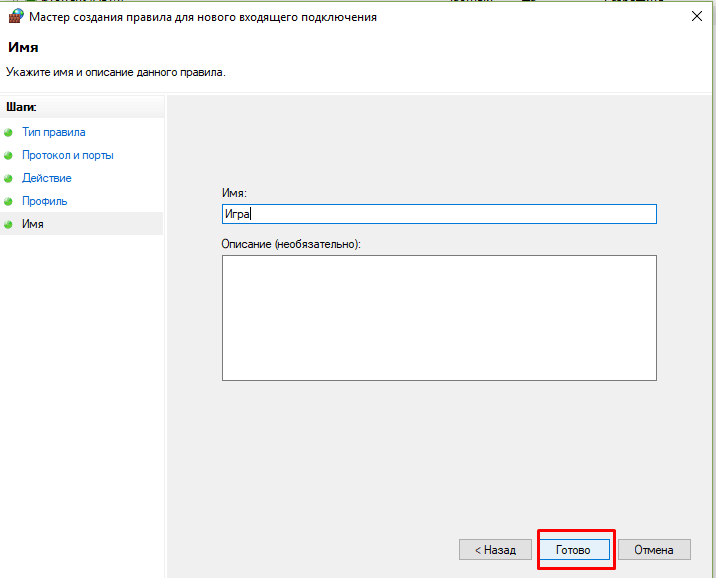

Не забываем указать имя нашего правила, чтобы потом было легко его найти. На этом настройка брандмауэра для входящих подключений завершена.

В списке правил мы теперь видим наше, и в случае необходимости можно его отключить или удалить. Порты закроются.

Для полноценного обмена данными следует сделать такие же настройки правил для исходящих подключений. Если вы планируете через эти порты настроить доступ из интернета — нужно пробросить эти порты на роутере. А на сегодня информации достаточно, удачи!

Обзор службы и требования к сетевому порту для Windows

В этой статье обсуждаются необходимые сетевые порты, протоколы и службы, используемые клиентской и серверной операционными системами Майкрософт, серверными программами и их подкомпонентами в системе Microsoft Windows Server. Администраторы и специалисты по поддержке могут использовать эту статью в качестве дорожной карты для определения портов и протоколов операционных систем и программ Майкрософт для подключения к сети в сегментной сети.

Применяется к: Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows 10, версия 2004, Windows 10, версия 1909, Windows 10, версия 1903, Windows 7 Пакет обновления 1

Исходный номер КБ: 832017

В этой статье содержится несколько ссылок на динамический диапазон порта по умолчанию. В Windows Server 2008 и более поздних версиях, а также в Windows Vista и более поздних версиях динамический диапазон портов по умолчанию изменился на следующий диапазон:

Windows 2000, Windows XP и Windows Server 2003 используют следующий динамический диапазон портов:

Что это значит для вас:

Дополнительные сведения о динамическом диапазоне портов по умолчанию см. в см. в руб. Динамический диапазон портов по умолчанию для TCP/IP изменился.

Не используйте сведения о порте в этой статье для настройки Windows брандмауэра. Сведения о настройке брандмауэра Windows см. в Windows брандмауэра с расширенным обеспечением безопасности.

Система Windows Server включает всеобъемлющую и интегрированную инфраструктуру, отвечающую требованиям разработчиков и специалистов в области информационных технологий. Эта система запускает программы и решения, которые можно использовать для получения, анализа и обмена информацией быстро и легко. Эти продукты клиентской, серверной и серверной программы Майкрософт используют различные сетевые порты и протоколы для связи с клиентской системой и другими серверными системами по сети. Выделенные брандмауэры, брандмауэры на основе хостов и фильтры безопасности протокола Интернета (IPsec) — это другие важные компоненты, которые необходимо обеспечить безопасность сети. Однако если эти технологии настроены для блокировки портов и протоколов, используемых определенным сервером, этот сервер больше не будет отвечать на запросы клиентов.

Общие сведения

В следующем списке представлен обзор сведений, которые содержатся в этой статье:

Используйте этот раздел, чтобы определить порты и протоколы, которые использует конкретная служба.

В разделе Порты и протоколы содержится таблица, включаемая сведения из раздела Порты системных служб. Таблица сортироваться по номеру порта, а не по имени службы. Используйте этот раздел, чтобы быстро определить, какие службы прослушивают определенный порт.

В этой статье используются определенные термины определенными способами. Чтобы избежать путаницы, убедитесь, что вы понимаете, как статья использует эти термины:

В этой статье не указывается, какие службы используют другие службы для сетевой связи. Например, многие службы полагаются на функции удаленного вызова процедуры (RPC) или DCOM в Microsoft Windows, чтобы назначить им динамические порты TCP. Служба удаленного вызова процедур координирует запросы других системных служб, которые используют RPC или DCOM для связи с клиентских компьютеров. Многие другие службы зависят от базовой сетевой системы ввода и вывода (NetBIOS) или SMBs, протоколов, предоставляемых службой Server. Другие службы полагаются на http или hypertext Transfer Protocol Secure (HTTPS). Эти протоколы предоставляются службы IIS (IIS). Полное обсуждение архитектуры Windows операционных систем выходит за рамки этой статьи. Однако подробная документация по этому вопросу доступна в Microsoft TechNet и на Microsoft Developer Network msDN. Хотя многие службы могут полагаться на определенный порт TCP или UDP, только одна служба или процесс одновременно могут прослушивать этот порт.

При использовании RPC с TCP/IP или с UDP/IP в качестве транспорта входящие порты часто динамически назначены системным службам по мере необходимости. Используются порты TCP/IP и UDP/IP, которые больше портов 1024. Эти порты также неофициально называются случайными портами RPC. В этих случаях клиенты RPC полагаются на картограф конечной точки RPC, чтобы сообщить им, какой динамический порт или порт назначен серверу. Для некоторых служб на основе RPC можно настроить определенный порт, а не позволять RPC динамически назначать порт. Вы также можете ограничить диапазон портов, которые RPC динамически назначает небольшому диапазону, независимо от службы. Дополнительные сведения по этому вопросу см. в разделе Ссылки.

В этой статье содержатся сведения о роли системных служб и роли сервера для продуктов Майкрософт, перечисленных в разделе Применяется к. Хотя эта информация также может применяться к Windows XP и Microsoft Windows 2000 Professional, эта статья посвящена операционным системам серверного класса. Поэтому в этой статье описываются порты, которые служба прослушивает, а не порты, которые клиентские программы используют для подключения к удаленной системе.

Порты системных служб

В этом разделе содержится описание каждой системной службы, логическое имя, соответствующее системной службе, а также отображаются порты и протоколы, которые требуются каждой службе.

Active Directory (местный орган безопасности)

Active Directory выполняется в Lsass.exe и включает двигатели проверки подлинности и репликации для Windows контроллеров домена. Контроллеры домена, клиентские компьютеры и серверы приложений требуют подключения сети к Active Directory в определенных портах с жесткой кодировкой. Кроме того, если протокол тоннелей не используется для инкапсулации трафика в Active Directory, требуется диапазон эфемерных портов TCP от 1024 до 5000 и 49152 до 65535.

Если в компьютерной сетевой среде используется только Windows Server 2008 R2, Windows Server 2008, Windows 7 или Windows Vista, необходимо включить подключение в высоком диапазоне портов от 49152 до 65535.

Если в компьютерной сетевой среде используются Windows Server 2008 R2, Windows Server 2008, Windows 7 или Windows Vista вместе с версиями Windows раньше Windows Server 2008 и Windows Vista, необходимо включить подключение в обоих диапазонах портов:

Высокий диапазон портов от 49152 до 65535

Низкий диапазон портов от 1025 до 5000

Если в компьютерной сетевой среде используются только версии Windows более ранних версий Windows Server 2008 и Windows Vista, необходимо включить подключение в низком диапазоне портов от 1025 до 5000.

Инкапсулированного решения может состоять из шлюза VPN, расположенного за маршрутизатором фильтрации, который использует протокол тоннелей уровня 2 (L2TP) вместе с IPsec. В этом инкапсулированного сценария необходимо разрешить следующие элементы через маршрутизатор, а не открывать все порты и протоколы, перечисленные в этом разделе:

Наконец, можно жестко кодировать порт, используемый для репликации Active Directory,следуя шагам по ограничению трафика RPC Active Directory в определенный порт. Имя службы системы: LSASS.

Пакетные фильтры для трафика L2TP не требуются, так как L2TP защищен IPsec ESP.

Дополнительные сведения о настройке этого порта см. в разделе Контроллеры домена и Active Directory в разделе Ссылки. В этом разделе также содержатся удаленные сообщения WMI и DCOM, впервые используемые в Windows Server 2012 при продвижении контроллера домена во время обязательной проверки и с помощью средства Server Manager.

² Это диапазон в Windows Server 2012, Windows 8, Windows Server 2008 R2, Windows 7, Windows Server 2008 и Windows Vista.

Кроме того, клиент Microsoft LDAP использует pings ICMP для проверки того, что сервер LDAP, на который он имеет ожидающий запрос, по-прежнему присутствует в сети. Следующие параметры — это параметры сеанса LDAP:

Служба шлюза уровня приложений

Этот субкомпонент брандмауэра общего доступа к Интернету и брандмауэра подключения к Интернету (ICF) обеспечивает поддержку плагинов, которые позволяют сетевым протоколам проходить через брандмауэр и работать за подключением к Интернету. Плагины шлюза уровня приложений (ALG) могут открывать порты и изменять данные (например, порты и IP-адреса), встроенные в пакеты. FTP — это единственный сетевой протокол, включаемый в Windows Server. Подключаемый модуль FTP ALG поддерживает активные сеансы FTP с помощью двигателя сетевого перевода адресов (NAT), который используют эти компоненты. Подключаемый модуль FTP ALG поддерживает эти сеансы, перенаправляя весь трафик, отвечающий следующим критериям, в частный порт прослушивания в диапазоне от 3000 до 5000 на адаптере loopback:

Затем подключаемый модуль FTP ALG отслеживает и обновляет трафик каналов управления FTP, чтобы подключаемый модуль FTP может переадпортировать сопоставления портов через NAT для каналов данных FTP. Подключаемый модуль FTP также обновляет порты в потоке каналов управления FTP.

Имя службы системы: ALG

| Протокол приложения | Протокол | Порты |

|---|---|---|

| Управление FTP | TCP | 21 |

ASP.NET Государственная служба

ASP.NET Государственная служба обеспечивает поддержку ASP.NET состояния вне процесса сеанса. ASP.NET Государственная служба сохраняет данные сеанса вне процесса. Служба использует розетки для связи с ASP.NET, запущенными на веб-сервере.

Имя службы системы: aspnet_state

| Протокол приложения | Протокол | Порты |

|---|---|---|

| ASP.NET Состояние сеанса | TCP | 42424 |

Службы сертификации

Службы сертификатов являются частью основной операционной системы. Используя службы сертификатов, бизнес может выступать в качестве своего собственного органа сертификации (CA). Это позволяет бизнес-проблеме и управлению цифровыми сертификатами для программ и протоколов, таких как:

Службы сертификатов используют RPC и DCOM для связи с клиентами с помощью случайных портов TCP, которые выше портов 1024.

Имя службы системы: CertSvc

Дополнительные сведения о настройке этого порта см. в разделе Удаленные вызовы процедур и DCOM в разделе Ссылки.

² Это диапазон в Windows Server 2012, Windows 8, Windows Server 2008 R2, Windows 7, Windows Server 2008 и Windows Vista.

Служба кластера

Служба кластера управляет операциями кластера серверов и управляет базой данных кластеров. Кластер — это коллекция независимых компьютеров, которые действуют как один компьютер. Руководители, программисты и пользователи видят кластер как единую систему. Программное обеспечение распространяет данные между узлами кластера. В случае сбой узла другие узлы предоставляют службы и данные, ранее предоставленные недостающим узлом. При добавлении или восстановлении узла программное обеспечение кластера переносит некоторые данные в этот узел.

Имя службы системы: ClusSvc

| Приложение | Протокол | Порты |

|---|---|---|

| Служба кластеров | UDP и DTLS¹ | 3343 |

| Служба кластеров | TCP | 3343 (Этот порт требуется во время операции узлы. |

| RPC | TCP | 135 |

| Администратор кластера | UDP | 137 |

| Случайно выделенные высокие порты UDP² | UDP | Случайный номер порта между 1024 и 65535 Случайный номер порта между 49152 и 65535³ |

Кроме того, для успешной проверки Windows неудачных кластеров на 2008 и более годах разрешить входящий и исходячий трафик для ICMP4, ICMP6 и порта 445/TCP для SMB.

¹ Трафик кластерной службы UDP над портом 3343 требует протокола безопасности транспортного слоя Datagram (DTLS), версии 1.0 или версии 1.2. По умолчанию включен DTLS. Дополнительные сведения см. в рублях Протоколы в TLS/SSL (Schannel SSP).

² Дополнительные сведения о настройке этих портов см. в разделе Удаленные вызовы процедур и DCOM в разделе Ссылки.

³ Это диапазон в Windows Server 2012, Windows 8, Windows Server 2008 R2, Windows 7, Windows Server 2008 и Windows Vista.

Браузер компьютера

Служба системного браузера компьютера поддерживает список компьютеров в сети и поставляет список в запрашиваемую программу. Служба браузера компьютера используется компьютерами Windows для просмотра сетевых доменов и ресурсов. Компьютеры, назначенные в качестве браузеров, поддерживают списки просмотра, содержащие все общие ресурсы, используемые в сети. Более ранние версии Windows, таких как My Network Places, команда чистых представлений и Windows Explorer, требуют возможности просмотра. Например, когда вы открываете мои сетевые места на компьютере с Windows microsoft Windows 95, появляется список доменов и компьютеров. Чтобы отобразить этот список, компьютер получает копию списка просмотров с компьютера, назначенного в качестве браузера.

Если вы работаете только в Windows Vista и более поздних версиях Windows, служба браузера больше не требуется.

Имя службы системы: Браузер

| Протокол приложения | Протокол | Порты |

|---|---|---|

| Служба datagram NetBIOS | UDP | 138 |

| Разрешение имен NetBIOS | UDP | 137 |

| Служба сеансов NetBIOS | TCP | 139 |

Служба Браузера использует RPC для компиляции именных труб.

Динамический протокол конфигурации хост (DHCP) Server

Служба DHCP Server использует DHCP для автоматического выделения IP-адресов. Эту службу можно использовать для настройки расширенных сетевых параметров клиентов DHCP. Например, можно настроить сетевые параметры, такие как серверы системы доменных имен (DNS) и Windows службы имен Интернета (WINS). Можно установить один или несколько серверов DHCP для обслуживания сведений о конфигурации TCP/IP и предоставления этих сведений на клиентские компьютеры.

Имя службы системы: DHCPServer

| Протокол приложения | Протокол | Порты |

|---|---|---|

| Сервер DHCP | UDP | 67 |

| MADCAP | UDP | 2535 |

| Сбой DHCP | TCP | 647 |

Пространства имен распределенной файловой системы

Пространства имен распределенной файловой системы (DFSN) интегрируют различные доли файлов, расположенные в локальной сети области (LAN) или широкой сети области (WAN) в единое логическое пространство имен. Служба DFSN необходима контроллерам домена Active Directory для рекламы общей папки SYSVOL.

Имя службы системы: Dfs

Дополнительные сведения о настройке этого порта см. в разделе Удаленные вызовы процедур и DCOM в разделе Ссылки.

² Это диапазон в Windows Server 2012, Windows 8, Windows Server 2008 R2, Windows 7, Windows Server 2008 и Windows Vista.

³ Порты NETBIOS необязательны и не требуются, когда DFSN использует имена FQDN Server.

Репликация распределенной файловой системы

Служба репликации распределенной файловой системы (DFSR) — это движок репликации файлов с несколькими мастерами на основе состояния, который автоматически копирует обновления файлов и папок между компьютерами, участвующими в общей группе репликации. DFSR был добавлен в Windows Server 2003 R2. Можно настроить DFSR с помощью средства командной строки Dfsrdiag.exe для репликации файлов в определенных портах независимо от того, участвуют ли они в пространстве имен распределенной файловой системы (DFSN).

Имя службы системы: DFSR

Дополнительные сведения о настройке этого порта см. в разделе Служба репликации распределенных файлов в разделе Ссылки.

² Это диапазон в Windows Server 2012, Windows 8, Windows Server 2008 R2, Windows 7, Windows Server 2008 и Windows Vista. ³ Порт 5722 используется только в контроллере домена Windows Server 2008 или на контроллере домена Windows Server 2008 R2. Он не используется на контроллере Windows Server 2012 домена.

Сервер распределенного отслеживания ссылок

Системная служба распределенного сервера отслеживания ссылок хранит сведения, чтобы файлы, перемещаемых между томами, могли отслеживаться в каждом томе домена. Служба распределенного сервера отслеживания ссылок работает на каждом контроллере домена в домене. Эта служба позволяет службе отслеживания распределенных ссылок отслеживать связанные документы, которые перемещаются в другое расположение в другом томе файловой системы NTFS в том же домене.

Имя службы системы: TrkSvr

Дополнительные сведения о настройке этого порта см. в разделе Удаленные вызовы процедур и DCOM в разделе Ссылки.

² Это диапазон в Windows Server 2012, Windows 8, Windows Server 2008 R2, Windows 7, Windows Server 2008 и Windows Vista.

Координатор распределенных транзакций

Системная служба координатора распределенных транзакций (DTC) координирует транзакции, распределенные между несколькими компьютерными системами и менеджерами ресурсов, такими как базы данных, очереди сообщений, файловые системы или другие управляющие ресурсами, защищенными от транзакций. Служба системы DTC необходима, если транзакционные компоненты настроены с помощью component Object Model Plus (COM+). Это также необходимо для транзакционной очереди в очередях сообщений (также известной как MSMQ) и SQL Server, охватывающих несколько систем.

Имя службы системы: MSDTC

| Протокол приложения | Протокол | Порты |

|---|---|---|

| RPC | TCP | 135 |

| Случайным образом выделенные высокие порты TCP¹ | TCP | случайный номер порта от 1024 до 5000 случайный номер порта между 49152 и 65535² |

¹ Дополнительные сведения о настройке этого порта см. в разделе Координатор распределенных транзакций в разделе Ссылки.

² Это диапазон в Windows Server 2012, Windows 8, Windows Server 2008 R2, Windows 7, Windows Server 2008 и Windows Vista.

DNS Server

Служба DNS Server позволяет разрешение имен DNS, отвечая на запросы и обновляя запросы на имена DNS. DNS-серверы должны находить устройства и службы, идентифицированные с помощью имен DNS, а также находить контроллеры домена в Active Directory.

Имя службы системы: DNS

| Протокол приложения | Протокол | Порты |

|---|---|---|

| DNS | UDP | 53 |

| DNS | TCP | 53 |

Журнал событий

Служба системного журнала событий регистрит сообщения событий, генерируемые программами и Windows операционной системой. Отчеты журнала событий содержат сведения, которые можно использовать для диагностики проблем. Отчеты просматривается в viewer событий. Служба журнала событий записывает события, которые отправляются в журнал файлов программами, службами и операционной системой. События содержат диагностические сведения, а также ошибки, определенные для исходных программ, службы или компонента. Журналы можно просматривать программным образом через API журнала событий или через viewer событий в оснастке MMC.

Имя службы системы: Eventlog

| Протокол приложения | Протокол | Порты |

|---|---|---|

| RPC/named pipes (NP) | TCP | 139 |

| RPC/NP | TCP | 445 |

| RPC/NP | UDP | 137 |

| RPC/NP | UDP | 138 |

Служба журнала событий использует RPC над названными трубами. Эта служба имеет те же требования брандмауэра, что и функция общего доступа к файлам и принтерам.

Служба факсов

Служба факсимила — служба систем, совместимых с API телефонии (TAPI), предоставляет возможности факса. Служба факсов позволяет пользователям использовать локальное факсимиле или общее сетевое факсимиле для отправки и получения факсов из своих настольных программ.

Имя службы системы: факс

Дополнительные сведения о настройке этого порта см. в разделе Удаленные вызовы процедур и DCOM в разделе Ссылки.

² Это диапазон в Windows Server 2012, Windows 8, Windows Server 2008 R2, Windows 7, Windows Server 2008 и Windows Vista.

Репликация файлов

Служба репликации файлов (FRS) — это двигатель репликации на основе файлов, который автоматически копирует обновления файлов и папок между компьютерами, участвующими в общем наборе реплик FRS. FRS — это двигатель репликации по умолчанию, который используется для репликации содержимого папки SYSVOL между контроллерами доменов на Windows 2000 и контроллерами доменов на Windows Server 2003, расположенными в общем домене. С помощью средства администрирования DFS можно настроить FRS для репликации файлов и папок между целями корневого или ссылок DFS.

Имя службы системы: NtFrs

Дополнительные сведения о настройке этого порта см. в разделе Служба репликации файлов в разделе Ссылки.

² Это диапазон в Windows Server 2012, Windows 8, Windows Server 2008 R2, Windows 7, Windows Server 2008 и Windows Vista.

Служба публикации FTP

Служба публикации FTP обеспечивает подключение FTP. По умолчанию порт управления FTP — 21. Однако эту системную службу можно настроить с помощью службы IIS (IIS) Manager snap-in. Порт данных по умолчанию (который используется для порта FTP в активном режиме) автоматически устанавливается на один порт меньше, чем порт управления. Поэтому, если настроить порт управления до порта 4131, порт данных по умолчанию — порт 4130. Большинство клиентов FTP используют пассивный режим FTP. Это означает, что клиент сначала подключается к серверу FTP с помощью порта управления. Далее сервер FTP назначает высокий порт TCP между портами 1025 и 5000. Затем клиент открывает второе подключение к серверу FTP для передачи данных. Диапазон высоких портов можно настроить с помощью метабазы IIS.

Имя службы системы: MSFTPSVC

¹ Это диапазон в Windows Server 2012, Windows 8, Windows Server 2008 R2, Windows 7, Windows Server 2008 и Windows Vista.

Групповая политика

Для успешного применения групповой политики клиентский компьютер должен иметь возможность связаться с контроллером домена по протоколам Kerberos, LDAP, SMB и RPC. Windows Xp и Windows Server 2003 дополнительно требуют протокола ICMP.

Если какой-либо из этих протоколов недоступен или заблокирован между клиентом и соответствующим контроллером домена, group Policy не будет применяться или обновляться. Для меж доменного логотипа, в котором компьютер находится в одном домене, а учетная запись пользователя — в другом домене, эти протоколы могут потребоваться для связи клиента, домена ресурсов и домена учетной записи. ICMP используется для медленного обнаружения ссылок.

Имя службы системы: групповой политики

Дополнительные сведения о настройке этого порта см. в разделе Контроллеры домена и Active Directory в разделе Ссылки.

² Это диапазон в Windows Server 2012, Windows 8, Windows Server 2008 R2, Windows 7, Windows Server 2008 и Windows Vista.

³ Этот протокол требуется только Windows XP и Windows Server 2003, выступая в качестве клиентов.

Когда оснастка консоли управления групповой политикой (MMC) создает отчеты о результатах групповой политики и отчеты по моделированию групповой политики, она использует DCOM и RPC для отправки и получения сведений от поставщика результативного набора политик (RSoP) на клиенте или контроллере домена. Различные двоичные файлы, которые составляют функции оснастки microsoft Management Console (MMC) групповой политики, в основном используют com-вызовы для отправки или получения информации. Когда вы инициируете удаленные отчеты о результатах групповой политики с Windows Server 2012 компьютера, требуется доступ к журналу событий на компьютере назначения. (См. раздел Журнал событий в этой статье для требований к порту.)

Windows Server 2012 поддержку инициации удаленного обновления групповой политики Windows Server 2012 компьютеров. Для этого требуется доступ к RPC/WMI через порт 135 и порты 49152-65535, входящие на компьютер, на котором обновляется политика.

HTTP SSL

Служба системы HTTP SSL позволяет IIS выполнять функции SSL. SSL является открытым стандартом для создания зашифрованного канала связи, чтобы предотвратить перехват чрезвычайно важных сведений, таких как номера кредитных карт. Хотя эта служба работает и на других службах Интернета, она используется в основном для обеспечения шифрования электронных финансовых операций во Всемирной сети (WWW). Можно настроить порты для этой службы с помощью службы IIS iiS-менеджера.

Имя службы системы: HTTPFilter

| Протокол приложения | Протокол | Порты |

|---|---|---|

| HTTPS | TCP | 443 |

Hyper-V

| Протокол приложения | Протокол | Порт |

|---|---|---|

| WMI | TCP | 135 |

| Случайно выделенные высокие порты TCP | TCP | Случайный номер порта между 49152 и 65535 |

| Проверка подлинности Kerberos (HTTP) | TCP | 80 |

| Проверка подлинности на основе сертификатов (HTTPS) | TCP | 443 |

| Протокол приложения | Протокол | Порт |

|---|---|---|

| Живая миграция | TCP | 6600 |

| SMB | TCP | 445 |

| Трафик кластерной службы | UDP | 3343 |

Служба проверки подлинности в Интернете

Служба проверки подлинности в Интернете (IAS) выполняет централизованную проверку подлинности, авторизацию, аудит и учет пользователей, подключающихся к сети. Эти пользователи могут быть подключены к локальной сети или к удаленному подключению. IAS реализует стандартный протокол службы пользователей службы удаленной проверки подлинности удаленной проверки подлинности (RADIUS).

Имя службы системы: IAS

| Протокол приложения | Протокол | Порты |

|---|---|---|

| Устаревший РАДИУС | UDP | 1645 |

| Устаревший РАДИУС | UDP | 1646 |

| Учет RADIUS | UDP | 1813 |

| Проверка подлинности RADIUS | UDP | 1812 |

Брандмауэр подключения к Интернету (ICF)/Общий доступ к Интернету

Эта системная служба предоставляет службы решения ПРОБЛЕМ, адресов и имен для всех компьютеров домашней сети или сети малого офиса. Когда включена функция общего доступа к Интернету, компьютер становится шлюзом Интернета в сети. Другие клиентские компьютеры могут делиться одним подключением к Интернету, например подключением к диалогу или широкополосным подключением. Эта служба предоставляет основные службы DHCP и DNS, но будет работать с полными Windows службами DHCP или DNS. Когда ICF и Общий доступ к Интернету выступают в качестве шлюза для остальных компьютеров в сети, они предоставляют службы DHCP и DNS частной сети во внутреннем сетевом интерфейсе. Они не предоставляют эти службы на внешнем сетевом интерфейсе.

Имя службы системы: SharedAccess

| Протокол приложения | Протокол | Порты |

|---|---|---|

| Сервер DHCP | UDP | 67 |

| DNS | UDP | 53 |

| DNS | TCP | 53 |

управление IP-адресами (IPAM)

Пользовательский IPAM взаимодействует с сервером IPAM для выполнения удаленного управления. Это делается с помощью Windows communications Framework (WCF), которая использует TCP в качестве транспортного протокола. По умолчанию привязка TCP выполняется на порте 48885 на IPAM сервере.

Сведения BranchCache

ISA/TMG Server

Центр рассылки ключей Kerberos

При использовании системной службы Центра рассылки ключей Kerberos пользователи могут войти в сеть с помощью протокола проверки подлинности kerberos версии 5. Как и в других реализациях протокола Kerberos, KDC — это один процесс, который предоставляет две службы: службу проверки подлинности и службу Ticket-Granting. Служба проверки подлинности выдает билеты, а служба Ticket-Granting выдает билеты на подключение к компьютерам в собственном домене.

Имя службы системы: kdc

| Протокол приложения | Протокол | Порты |

|---|---|---|

| Kerberos; | TCP | 88 |

| Kerberos; | UDP | 88 |

| Пароль Kerberos V5 | UDP | 464 |

| Пароль Kerberos V5 | TCP | 464 |

| DC Locator | UDP | 389 |

Ведение журнала лицензий

Служба системы регистрации лицензий — это средство, изначально разработанное для того, чтобы помочь клиентам управлять лицензиями для продуктов microsoft server, лицензированных в модели клиентского доступа к серверу (CAL). Журнал регистрации лицензий был представлен с помощью Microsoft Windows NT Server 3.51. По умолчанию служба ведения журнала лицензий отключена в Windows Server 2003. Из-за устаревших ограничений проектирования и меняющихся условий и условий лицензии журналы лицензий могут не предоставлять точное представление общего количества закупаемых caLs по сравнению с суммарным числом ЦС, используемых на определенном сервере или на предприятии. CaLs, которые сообщаются в журнале лицензий, могут противоречить толкованию условий лицензии на программное обеспечение Майкрософт и правам на использование продуктов (PUR). Ведение журнала лицензий не входит в Windows Server 2008 и более поздних операционных системах. Рекомендуется, чтобы эту службу на своих серверах могли включить только пользователи семейства операционных систем Microsoft Small Business Server.

Имя службы системы: LicenseService

| Протокол приложения | Протокол | Порты |

|---|---|---|

| Служба datagram NetBIOS | UDP | 138 |

| Служба сеансов NetBIOS | TCP | 139 |

| SMB | TCP | 445 |

Служба ведения журнала лицензий использует RPC над названными трубами. Эта служба имеет те же требования брандмауэра, что и функция общего доступа к файлам и принтерам.

Очереди сообщений

Служба системы очередей сообщений является инфраструктурой обмена сообщениями и средством разработки для создания программ распределенных сообщений для Windows. Эти программы могут взаимодействовать между разнородными сетями и отправлять сообщения между компьютерами, которые могут временно не подключаться друг к другу. Очередь сообщений помогает обеспечить безопасность, эффективную маршрутику, поддержку отправки сообщений в транзакциях, приоритетное сообщение и гарантированную доставку сообщений.

Имя службы системы: MSMQ

| Протокол приложения | Протокол | Порты |

|---|---|---|

| MSMQ | TCP | 1801 |

| MSMQ | UDP | 1801 |

| MSMQ-DCs | TCP | 2101 |

| MSMQ-Mgmt | TCP | 2107 |

| MSMQ-Ping | UDP | 3527 |

| MSMQ-RPC | TCP | 2105 |

| MSMQ-RPC | TCP | 2103 |

| RPC | TCP | 135 |

Стеки агентов Exchange сообщений (MTA)

В Microsoft Exchange 2000 Server и Exchange Server 2003 г. MTA часто используется для предоставления службы передачи сообщений с обратной совместимости между серверами Exchange 2000 серверов и Exchange Server серверами на основе 5,5 в смешанной среде.

Имя службы системы: MSExchangeMTA

| Протокол приложения | Протокол | Порты |

|---|---|---|

| X.400 | TCP | 102 |

Служба Microsoft POP3

Служба Microsoft POP3 предоставляет службы передачи электронной почты и иска. Администраторы могут использовать эту службу для хранения и управления учетной записью электронной почты на почтовом сервере. При установке службы POP3 на почтовом сервере пользователи могут подключаться к почтовому серверу и получать сообщения электронной почты с помощью клиента электронной почты, поддерживаюшего протокол POP3, например Microsoft Outlook.

Имя службы системы: POP3SVC

| Протокол приложения | Протокол | Порты |

|---|---|---|

| POP3 | TCP | 110 |

Чистый логотип

Служба системы Net Logon поддерживает канал безопасности между компьютером и контроллером домена для проверки подлинности пользователей и служб. Он передает учетные данные пользователя контроллеру домена и возвращает идентификаторы безопасности домена и права пользователя для пользователя. Это обычно называется сквозной проверкой подлинности. Net Logon настраивается автоматически, только когда к домену присоединяется компьютер участника или контроллер домена. В семействах Windows 2000 Server и Windows Server 2003 Net Logon публикует записи локатора ресурсов службы в DNS. При запуске этой службы она использует службу WORKSTATION и службу местных органов безопасности для прослушивания входящих запросов. На компьютерах членов домена Net Logon использует RPC над названными трубами. На контроллерах домена используется RPC над названными трубами, RPC над TCP/IP, почтовыми слотами и протоколом доступа к облегченным каталогам (LDAP).

Имя службы системы: Netlogon

Дополнительные сведения о настройке этого порта см. в разделе Контроллеры домена и Active Directory в разделе Ссылки.

² Это диапазон в Windows Server 2012, Windows 8, Windows Server 2008 R2, Windows 7, Windows Server 2008 и Windows Vista.

³ Порты NETBIOS необязательны. Netlogon использует их только для траста, которые не поддерживают DNS или когда DNS сбой во время попытки отката. Если нет инфраструктуры WINS и трансляции не могут работать, необходимо отключить NetBt или настроить компьютеры и серверы на NodeType=2.

Служба Net Logon использует RPC над названными трубами для более ранних версий Windows клиентов. Эта служба имеет те же требования брандмауэра, что и функция общего доступа к файлам и принтерам.

Удаленное совместное использование настольных компьютеров NetMeeting

Служба удаленного обмена настольными компьютерами NetMeeting позволяет уполномоченным пользователям использовать Windows NetMeeting для удаленного доступа к Windows рабочего стола с другого персонального компьютера через корпоративную интрасеть. Вы должны явно включить эту службу в NetMeeting. Эту функцию можно отключить или отключить с помощью значка, отображаемой в Windows области уведомлений.

Имя службы системы: mnmsrvc

| Протокол приложения | Протокол | Порты |

|---|---|---|

| Службы терминалов | TCP | 3389 |

Протокол NNTP

Системная служба протокола передачи новостей сети (NNTP) позволяет компьютерам, работающим Windows Server 2003, выступать в качестве серверов новостей. Клиенты могут использовать клиент новостей, например Microsoft Outlook Express, для получения групп новостей с сервера и чтения заглавных записей или тел статей в каждой группе новостей.

Имя службы системы: NNTPSVC

| Протокол приложения | Протокол | Порты |

|---|---|---|

| NNTP | TCP | 119 |

| NNTP над SSL | TCP | 563 |

Автономные файлы, служба профилей пользователей, перенаправление папок и основной компьютер

Автономные файлы и профили пользователей в роуминге кэшят данные пользователей на компьютеры для автономного использования. Эти возможности существуют во всех поддерживаемых операционных системах Майкрософт. Windows XP реализовал кэшинг профилей пользователей в роуминге в рамках процесса, а Windows Winlogon Vista, Windows Server 2008 и более поздние операционные системы используют службу профилей пользователей. Все эти системы используют SMB.

Перенаправление папок перенаправляет данные пользователей с локального компьютера на удаленный файл с помощью SMB.

Основная компьютерная система для Windows является частью службы роумингового профиля пользователей и автономных файлов. Основной компьютер предоставляет возможность предотвратить кэшировать данные на компьютерах, которые не разрешены администраторами для определенных пользователей. Основной компьютер использует LDAP для определения конфигурации и не выполняет передачу данных с помощью SMB; Вместо этого он изменяет поведение профилей пользователей в автономном режиме и в роуминге. Эта система была добавлена в Windows Server 2012.

Имена служб системы: ProfSvc, CscService

| Протокол приложения | Протокол | Порты |

|---|---|---|

| SMB | TCP | 445 |

| Глобальный каталог | TCP | 3269 |

| Глобальный каталог | TCP | 3268 |

| Сервер LDAP | TCP | 389 |

| Сервер LDAP | UDP | 389 |

| LDAP SSL | TCP | 636 |

Журналы и оповещения производительности

Служба систем журналов производительности и оповещений собирает данные о производительности с локальных или удаленных компьютеров на основе параметров предварительного расписания, а затем записывает эти данные в журнал или запускает сообщение. На основе сведений, содержащихся в имени параметре коллекции журналов, служба журналов производительности и оповещений запускает и останавливает каждый названный сбор данных производительности. Эта служба запускается только в том случае, если запланирован хотя бы один сбор данных производительности.

Имя службы системы: SysmonLog

| Протокол приложения | Протокол | Порты |

|---|---|---|

| Служба сеансов NetBIOS | TCP | 139 |

Печать Spooler

Система Print Spooler управляет всеми локальными и сетевыми очередями печати и управляет всеми заданиями печати. Печать Spooler — это центр подсистемы Windows печати. Он управляет очередями печати в системе и взаимодействует с драйверами принтера и компонентами ввода/вывода (I/O), такими как порт USB и пакет протоколов TCP/IP.

Имя службы системы: Spooler

| Протокол приложения | Протокол | Порты |

|---|---|---|

| Служба datagram NetBIOS | UDP | 138 |

| Разрешение имен NetBIOS | UDP | 137 |

| Служба сеансов NetBIOS | TCP | 139 |

| SMB | TCP | 445 |

Служба Print Spooler использует RPC над названными трубами. Эта служба имеет те же требования брандмауэра, что и функция общего доступа к файлам и принтерам.

Удаленная установка

Вы можете использовать службу удаленной установки для установки Windows 2000, Windows XP и Windows Server 2003 на удаленных клиентских компьютерах с поддержкой загрузки (PXE). Служба переговоров по данным загрузки (BINL), основной компонент удаленного сервера установки (RIS), отвечает на запросы клиентов PXE, проверяет Active Directory для проверки клиента и передает сведения о клиентах на сервер и с сервера. Служба BINL устанавливается при добавлении компонента RIS из компонентов Add/Remove Windows или при первой установке операционной системы.

Имя службы системы: BINLSVC

| Протокол приложения | Протокол | Порты |

|---|---|---|

| BINL | UDP | 4011 |

Удаленный вызов процедур (RPC)

Системная служба удаленного вызова процедур (RPC) — это механизм межпроцессной связи (IPC), который позволяет обмениваться данными и вызывать функции, расположенные в другом процессе. Другой процесс может быть на одном компьютере, на локальной сети или в удаленном расположении, и к нему можно получить доступ через подключение к WAN или через VPN-подключение. Служба RPC выполняет функции диспетчера управления конечными точками RPC и компонентной объектной модели (COM). Многие службы зависят от успешного запуска службы RPC.

Имя службы системы: RpcSs

| Протокол приложения | Протокол | Порты |

|---|---|---|

| RPC | TCP | 135 |

| RPC над HTTPS | TCP | 593 |

| Служба datagram NetBIOS | UDP | 138 |

| Разрешение имен NetBIOS | UDP | 137 |

| Служба сеансов NetBIOS | TCP | 139 |

| SMB | TCP | 445 |

Локатор удаленного вызова процедуры (RPC)

Служба удаленного вызова процедуры (RPC) локатор управляет базой данных службы имен RPC. Когда эта служба включена, клиенты RPC могут находить RPC-серверы. По умолчанию эта служба отключена.

Имя службы системы: RpcLocator

| Протокол приложения | Протокол | Порты |

|---|---|---|

| Служба datagram NetBIOS | UDP | 138 |

| Разрешение имен NetBIOS | UDP | 137 |

| Служба сеансов NetBIOS | TCP | 139 |

| SMB | TCP | 445 |

Служба Locator RPC предлагает свои услуги с помощью RPC над названными трубами. Эта служба имеет те же требования брандмауэра, что и функция общего доступа к файлам и принтерам.

Удаленное служба хранилища уведомление

Служба удаленного служба хранилища уведомлений оповещений пользователей при считывателье или записи в файлы, доступные только из дополнительного хранилища. Остановка этой службы предотвращает это уведомление.

Имя службы системы: Remote_Storage_User_Link

Дополнительные сведения о настройке этого порта см. в разделе Удаленные вызовы процедур и DCOM в разделе Ссылки.

² Это диапазон в Windows Server 2012, Windows 8, Windows Server 2008 R2, Windows 7, Windows Server 2008 и Windows Vista.

Удаленные служба хранилища

Удаленные служба хранилища системные службы редко используют файлы на вторичной среде хранения. Если вы остановите эту службу, пользователи не смогут перемещать или извлекать файлы из среднего хранилища.

Имя службы системы: Remote_Storage_Server

Дополнительные сведения о настройке этого порта см. в разделе Удаленные вызовы процедур и DCOM в разделе Ссылки.

² Это диапазон в Windows Server 2012, Windows 8, Windows Server 2008 R2, Windows 7, Windows Server 2008 и Windows Vista.

Маршрутизация и удаленный доступ

Служба маршрутизинга и удаленного доступа предоставляет многопротоковые службы маршрутивки lan-to-LAN, LAN-to-WAN, VPN и NAT-маршрутов. Служба маршрутного и удаленного доступа также предоставляет службы удаленного доступа к сети и VPN. Несмотря на то, что служба маршрутного и удаленного доступа может использовать все следующие протоколы, служба обычно использует только некоторые из них. Например, при настройке шлюза VPN, который находится за маршрутизатором фильтрации, вероятно, будет использовать только один протокол. Если вы используете L2TP с IPsec, необходимо разрешить IPsec ESP (IP-протокол 50), NAT-T (UDP в порту 4500) и IPsec ISAKMP (UDP в порту 500) через маршрутизатор.

Хотя ДЛЯ L2TP необходимы NAT-T и IPsec ISAKMP, эти порты контролируются местным органом безопасности. Дополнительные сведения об этом см. в разделе Ссылки.

Имя службы системы: RemoteAccess

| Протокол приложения | Протокол | Порты |

|---|---|---|

| GRE (IP-протокол 47) | GRE | н/д |

| IPsec AH (IP-протокол 51) | AH | н/д |

| IPsec ESP (IP-протокол 50) | ESP | н/д |

| L2TP | UDP | 1701 |

| PPTP | TCP | 1723 |

Сервер

Системная служба Server предоставляет поддержку RPC и общий доступ к файлам, совместное использование печати и именуемую систему обмена трубками по сети. Служба Server позволяет пользователям обмениваться локальными ресурсами, такими как диски и принтеры, чтобы другие пользователи сети могли получать к ним доступ. Кроме того, она позволяет использовать именные каналы связи между программами, работающими на локальном компьютере и на других компьютерах. Именуемая связь с трубкой — это память, зарезервированная для вывода одного процесса, который будет использоваться в качестве ввода для другого процесса. Процесс ввода не должен быть локальным для компьютера.

Если имя компьютера решается на несколько IP-адресов с помощью WINS или если wins не удалось, и имя будет разрешено с помощью DNS, NetBIOS над TCP/IP (NetBT) пытается очки IP-адресов или адресов файлового сервера. Сообщения порта 139 зависят от сообщений эхо-сообщения протокола управления Интернетом (ICMP). Если IP-версия 6 (IPv6) не установлена, связь с портом 445 также будет зависеть от ICMP для разрешения имен. Предварительно загруженные записи Lmhosts обходят разрешатель DNS. Если IPv6 установлен на компьютерах с Windows Сервером 2003 или Windows XP, сообщения порта 445 не вызывают запросы ICMP.

Указанные здесь порты NetBIOS необязательны. Windows 2000 и более новые клиенты могут работать над портом 445.

Имя службы системы: lanmanserver

| Протокол приложения | Протокол | Порты |

|---|---|---|

| Служба datagram NetBIOS | UDP | 138 |

| Разрешение имен NetBIOS | UDP | 137 |

| Служба сеансов NetBIOS | TCP | 139 |

| SMB | TCP | 445 |

SharePoint Portal Server

Системная SharePoint Portal Server позволяет разработать интеллектуальный портал, который легко подключает пользователей, группы и знания. Это помогает людям использовать релевантную информацию в бизнес-процессах. Microsoft SharePoint Portal Server 2003 г. предоставляет корпоративное бизнес-решение, которое интегрирует информацию из различных систем в одно решение с помощью единого входного и корпоративного возможностей интеграции приложений.

| Протокол приложения | Протокол | Порты |

|---|---|---|

| HTTP | TCP | 80 |

| HTTPS | TCP | 443 |

Протокол SMTP

Системная служба протокола отправки простой почты (SMTP) — это агент отправки и ретрансляции электронной почты. Он принимает и очереди сообщений электронной почты для удаленных направлений, а также повторное отправление с заданные интервалы. Windows контроллеры домена используют службу SMTP для репликации на основе межсессионной электронной почты. Объекты данных совместной работы (CDO) для компонента com Windows Server 2003 могут использовать службу SMTP для отправки и очереди исходяющих сообщений электронной почты.

Имя службы системы: SMTPSVC

| Протокол приложения | Протокол | Порты |

|---|---|---|

| SMTP | TCP | 25 |

Простые службы TCP/IP

Простые TCP/IP-службы реализуют поддержку следующих протоколов:

Имя службы системы: SimpTcp

| Протокол приложения | Протокол | Порты |

|---|---|---|

| Chargen | TCP | 19 |

| Chargen | UDP | 19 |

| Дневное время | TCP | 13 |

| Дневное время | UDP | 13 |

| Удаление | TCP | 9 |

| Удаление | UDP | 9 |

| Эхо | TCP | 7 |

| Эхо | UDP | 7 |

| Quotd | TCP | 17 |

| Quoted | UDP | 17 |

Служба простого протокола управления сетью (SNMP)

Служба SNMP позволяет локальной компьютерной службе входящие запросы SNMP. Служба SNMP включает агентов, которые отслеживают активность на сетевых устройствах и сообщают на работу сетевой консоли. Служба SNMP предоставляет метод управления сетевыми узлами (например, рабочими станциями или серверными компьютерами, маршрутизаторами, мостами и концентраторами) с компьютера, на котором работает программное обеспечение управления сетью. SNMP выполняет службы управления с помощью распределенной архитектуры систем управления и агентов.

Имя службы системы: SNMP

| Протокол приложения | Протокол | Порты |

|---|---|---|

| SNMP | UDP | 161 |

Служба ловушки SNMP

Служба ловушки SNMP получает сообщения-ловушки, которые создаются локальными или удаленными агентами SNMP. Затем служба ловушки SNMP передает эти сообщения в программы управления SNMP, работающие на компьютере. Когда служба ловушки SNMP настроена для агента, служба создает сообщения-ловушки, если происходят какие-либо конкретные события. Эти сообщения отправляются в пункт назначения ловушки. Например, агент может быть настроен для запуска ловушки проверки подлинности, если неознаемая система управления отправляет запрос на информацию. Пункты назначения ловушки включают имя компьютера, IP-адрес или Exchange (IPX) системы управления. Местом назначения ловушки должен быть сетевой хост, который работает с программным обеспечением управления SNMP.

Имя службы системы: SNMPTRAP

| Протокол приложения | Протокол | Порты |

|---|---|---|

| SNMP улавливает исходяние | UDP | 162 |

Служба обнаружения простых служб (SSDP)

Служба обнаружения SSDP реализует SSDP как Windows службу. Служба обнаружения SSDP управляет получением объявлений о присутствии устройств, обновляет кэш и отправляет эти уведомления клиентам с невыполнеенными запросами на поиск. Служба обнаружения SSDP также принимает регистрацию вызовов событий от клиентов. После этого зарегистрированные вызовы событий будут превращаться в запросы на подписку. Затем служба обнаружения SSDP отслеживает уведомления о событиях и отправляет эти запросы зарегистрированным вызовам. Эта системная служба также предоставляет периодические объявления на устройствах с хост-устройствами. В настоящее время служба уведомлений о событиях SSDP использует TCP port 5000.

Начиная с Windows XP Пакет обновления 2 (SP2), служба уведомлений о событиях SSDP использует порт TCP 2869.

Имя службы системы: SSDPRSR

| Протокол приложения | Протокол | Порты |

|---|---|---|

| SSDP | UDP | 1900 |

| Уведомление о событиях SSDP | TCP | 2869 |

| Уведомление о событиях, унаследованных от SSDP | TCP | 5000 |

Сервер печати TCP/IP

Системная служба TCP/IP Print Server позволяет печатать на основе TCP/IP с помощью протокола Line Printer Daemon (LPD). Служба LPD на сервере получает документы от службы удаленного принтера (LPR), которые работают на UNIX компьютерах.

Имя службы системы: LPDSVC

| Протокол приложения | Протокол | Порты |

|---|---|---|

| LPD | TCP | 515 |

Telnet

Служба системы Telnet для Windows для клиентов Telnet предоставляет сеансы терминалов ASCII. Сервер Telnet поддерживает два вида проверки подлинности и поддерживает следующие типы терминалов:

Имя службы системы: TlntSvr

| Протокол приложения | Протокол | Порты |

|---|---|---|

| Telnet | TCP | 23 |

Службы терминалов

Службы терминалов предоставляют многосерийную среду, которая позволяет клиентские устройствам получать доступ к виртуальному сеансу Windows и Windows программам, работающим на сервере. Службы терминалов позволяют нескольким пользователям подключаться интерактивно к компьютеру.

Имя службы системы: TermService

| Протокол приложения | Протокол | Порты |

|---|---|---|

| Службы терминалов | TCP | 3389 |

Лицензирование терминальных служб

Служба лицензирования терминальных служб устанавливает сервер лицензий и предоставляет лицензии зарегистрированным клиентам, когда клиенты подключаются к серверу терминала (серверу с включенным сервером терминала). Лицензирование служб терминалов — это служба с низким уровнем воздействия, которая хранит клиентские лицензии, выдающиеся для серверов терминалов, и отслеживает лицензии, выдавлимые на клиентские компьютеры или терминалы.

Имя службы системы: TermServLicensing

Дополнительные сведения о настройке этого порта см. в разделе Удаленные вызовы процедур и DCOM в разделе Ссылки.

² Это диапазон в Windows Server 2012, Windows 8, Windows Server 2008 R2, Windows 7, Windows Server 2008 и Windows Vista.

Лицензирование служб терминалов предлагает свои услуги с помощью RPC по названным трубам. Эта служба имеет те же требования брандмауэра, что и функция общего доступа к файлам и принтерам.

Каталог сеансов терминалов

Служба системного каталога сеансов терминалов позволяет кластерам серверов терминалов с балансой нагрузки правильно перенаправлять запрос пользователя на сервер, на котором у пользователя уже запущен сеанс. Пользователи перенастрояются на первый доступный сервер терминала независимо от того, запускают ли они еще один сеанс в кластере сервера. Функции балансировки нагрузки пулы ресурсов обработки нескольких серверов с помощью протокола TCP/IP-сети. Эту службу можно использовать вместе с кластером серверов терминалов для повышения производительности одного серверного терминала путем распространения сеансов на нескольких серверах. Каталог сеансов терминалов служб отслеживает отключенные сеансы в кластере и обеспечивает подключение пользователей к этим сеансам.

Имя службы системы: Tssdis

Дополнительные сведения о настройке этого порта см. в разделе Удаленные вызовы процедур и DCOM в разделе Ссылки.

² Это диапазон в Windows Server 2012, Windows 8, Windows Server 2008 R2, Windows 7, Windows Server 2008 и Windows Vista.

Тривиальная FTP Daemon

Тривиальная служба системы FTP Daemon не требует имени пользователя или пароля и является важной частью служб удаленной установки (RIS). Тривиальная служба FTP Daemon реализует поддержку тривиального протокола FTP (TFTP), который определяется следующими RFCs:

Тривиальный протокол передачи файлов (TFTP) — это FTP, который поддерживает среды запуска без дисков. Служба TFTP слушает в порту UDP 69, но отвечает из случайно выделенного высокого порта. Поэтому, когда вы включаете этот порт, служба TFTP получает входящие запросы TFTP, но не позволяет выбранному серверу отвечать на эти запросы. Служба может свободно отвечать на любой такой запрос из любого источника порта, и удаленный клиент затем использует этот порт во время передачи. Связь является бидирекционной. Если вам необходимо включить этот протокол через брандмауэр, может потребоваться открыть входящий порт UDP 69. Затем можно полагаться на другие функции брандмауэра, которые динамически могут позволить службе реагировать через временные дыры в любом другом порту.

Имя службы системы: tftpd

| Протокол приложения | Протокол | Порты |

|---|---|---|

| TFTP | UDP | 69 |

Хост устройств UPnP

Служба обнаружения хозяйских устройств UPnP реализует все компоненты, необходимые для регистрации, управления устройствами и реагирования на события для принимающих устройств. Зарегистрированные сведения, которые относятся к устройству, например описание, срок службы и контейнеры, необязательно хранятся на диске и объявляются в сети после регистрации или при перезапуске операционной системы. Служба также включает веб-сервер, который служит устройству в дополнение к описаниям службы и странице презентации.

Имя службы системы: UPNPHost

| Протокол приложения | Протокол | Порты |

|---|---|---|

| UPNP | TCP | 2869 |

Windows Служба имен Интернета (WINS)

Windows Служба имен Интернета (WINS) включает разрешение имен NetBIOS. Эта служба помогает находить сетевые ресурсы с помощью имен NetBIOS. Wins servers are required unless all domains have been upgraded to the Active Directory directory service and unless all computers on the network are running Windows 2000 or later versions. Серверы WINS взаимодействуют с сетевыми клиентами с помощью разрешения имен NetBIOS. Репликация WINS требуется только между серверами WINS.

Имя службы системы: WINS

| Протокол приложения | Протокол | Порты |

|---|---|---|

| Разрешение имен NetBIOS | UDP | 137 |

| Репликация WINS | TCP | 42 |

| Репликация WINS | UDP | 42 |

службы Windows Media

службы Windows Media в Windows Server 2003 и более поздних версиях заменяет следующие службы, включенные в службы Windows Media версии 4.0 и 4.1:

службы Windows Media теперь это единая служба, которая работает на Windows Server. Его основные компоненты были разработаны с помощью COM, и он имеет гибкую архитектуру, которую можно настроить для определенных программ. службы Windows Media поддерживает более широкий спектр протоколов управления. К ним относятся протокол потоковой передачи в режиме реального времени (RTSP), протокол Microsoft Media Server (MMS) и ПРОТОКОЛ HTTP.

Имя службы системы: WMServer

| Протокол приложения | Протокол | Порты |

|---|---|---|

| HTTP | TCP | 80 |

| MMS | TCP | 1755 |

| MMS | UDP | 1755 |

| Театр MS | UDP | 2460 |

| RTCP | UDP | 5005 |

| RTP | UDP | 5004 |

| RTSP | TCP | 554 |

Windows Удаленное управление (WinRM)

Имя службы системы: WinRM

| Протокол приложения | Протокол | Порты |

|---|---|---|

| WinRM 1.1 и ранее | TP | По умолчанию http-порт TCP 80, а порт HTTPS по умолчанию — TCP 443. |

| WinRM 2.0 | TP | По умолчанию http-порт TCP 5985, а порт HTTPS по умолчанию — TCP 5986. |

Windows Время

Служба Windows time поддерживает синхронизацию даты и времени на всех компьютерах сети, которые работают Windows XP или более поздних версиях и Windows Server 2003 или более поздних версий. Эта служба использует протокол сетевого времени (NTP), чтобы синхронизировать часы компьютера, чтобы точное значение часов или метка времени были назначены для проверки сети и запросов на доступ к ресурсам. Реализация NTP и интеграция поставщиков времени помогают Windows time надежной и масштабируемой службой времени для вашего бизнеса. Для компьютеров, которые не присоединились к домену, можно настроить Windows время для синхронизации времени с внешним источником времени. Если эта служба отключена, параметр времени для локальных компьютеров не синхронизируется со службой времени в домене Windows или службой времени, настроенной извне. Windows Сервер 2003 использует NTP. NTP выполняется в порту UDP 123. В Windows 2000 года эта служба использует простой сетевой протокол времени (SNTP). SNTP также работает в порту UDP 123.

Когда служба Windows времени использует конфигурацию Windows домена, служба требует расположения контроллера домена и служб проверки подлинности. Поэтому для Kerberos и DNS необходимы порты.

Имя службы системы: W32Time

| Протокол приложения | Протокол | Порты |

|---|---|---|

| NTP | UDP | 123 |

| SNTP | UDP | 123 |

служба веб-публикации;

Всемирная веб-служба публикации предоставляет инфраструктуру, которую необходимо зарегистрировать, управлять, отслеживать и обслуживать веб-сайты и программы, зарегистрированные в IIS. Эта системная служба содержит диспетчер процессов и диспетчер конфигурации. Диспетчер процессов контролирует процессы, в которых находятся настраиваемые приложения и веб-сайты. Диспетчер конфигурации считывает сохраненную конфигурацию системы для службы публикации World Wide Web и убедитесь, что Http.sys настроена для маршрутизации запросов HTTP в соответствующие пулы приложений или процессы операционной системы. Для настройки портов, используемых этой службой, можно использовать службы IIS (IIS) Manager snap-in. Если включен административный веб-сайт, создается виртуальный веб-сайт, использующий трафик HTTP в порту TCP 8098.

Имя службы системы: W3SVC

| Протокол приложения | Протокол | Порты |

|---|---|---|

| HTTP | TCP | 80 |

| HTTPS | TCP | 443 |

Порты и протоколы

В следующей таблице обобщены сведения из раздела Порты системных служб. Эта таблица сортироваться по номеру порта, а не по имени службы.

| Порт | Протокол | Протокол приложения | Имя службы системы |

|---|---|---|---|

| н/д | GRE | GRE (IP-протокол 47) | Маршрутизация и удаленный доступ |

| н/д | ESP | IPsec ESP (IP-протокол 50) | Маршрутизация и удаленный доступ |

| н/д | AH | IPsec AH (IP-протокол 51) | Маршрутизация и удаленный доступ |

| 7 | TCP | Эхо | Простые службы TCP/IP |

| 7 | UDP | Эхо | Простые службы TCP/IP |

| 9 | TCP | Удаление | Простые службы TCP/IP |

| 9 | UDP | Удаление | Простые службы TCP/IP |

| 13 | TCP | Дневное время | Простые службы TCP/IP |

| 13 | UDP | Дневное время | Простые службы TCP/IP |

| 17 | TCP | Quotd | Простые службы TCP/IP |

| 17 | UDP | Quotd | Простые службы TCP/IP |

| 19 | TCP | Chargen | Простые службы TCP/IP |

| 19 | UDP | Chargen | Простые службы TCP/IP |

| 20 | TCP | Данные по умолчанию FTP | Служба публикации FTP |

| 21 | TCP | Управление FTP | Служба публикации FTP |

| 21 | TCP | Управление FTP | Служба шлюзов уровня приложений |

| 23 | TCP | Telnet | Telnet |

| 25 | TCP | SMTP | Простой протокол передачи почты |

| 25 | TCP | SMTP | Exchange Server |

| 42 | TCP | Репликация WINS | Windows Служба имен Интернета |

| 42 | UDP | Репликация WINS | Windows Служба имен Интернета |

| 53 | TCP | DNS | DNS Server |

| 53 | UDP | DNS | DNS Server |

| 53 | TCP | DNS | Брандмауэр подключения к Интернету и общий доступ к Интернету |

| 53 | UDP | DNS | Брандмауэр подключения к Интернету и общий доступ к Интернету |

| 67 | UDP | Сервер DHCP | Сервер DHCP |

| 67 | UDP | Сервер DHCP | Брандмауэр подключения к Интернету и общий доступ к Интернету |

| 69 | UDP | TFTP | Trivial FTP Daemon Service |

| 80 | TCP | HTTP | службы Windows Media |

| 80 | TCP | HTTP | WinRM 1.1 и ранее |

| 80 | TCP | HTTP | служба веб-публикации; |

| 80 | TCP | HTTP | SharePoint Portal Server |

| 88 | TCP | Kerberos; | Центр рассылки ключей Kerberos |

| 88 | UDP | Kerberos; | Центр рассылки ключей Kerberos |

| 102 | TCP | X.400 | Пакеты MTA Exchange Microsoft |

| 110 | TCP | POP3 | Служба MICROSOFT POP3 |

| 110 | TCP | POP3 | Exchange Server |

| 119 | TCP | NNTP | Протокол передачи сетевых новостей |

| 123 | UDP | NTP | Windows Время |

| 123 | UDP | SNTP | Windows Время |

| 135 | TCP | RPC | Очереди сообщений |

| 135 | TCP | RPC | Вызов удаленной процедуры |

| 135 | TCP | RPC | Exchange Server |

| 135 | TCP | RPC | Службы сертификации |

| 135 | TCP | RPC | Служба кластеров |

| 135 | TCP | RPC | Пространства имен распределенной файловой системы |

| 135 | TCP | RPC | Отслеживание распределенных ссылок |

| 135 | TCP | RPC | Координатор распределенных транзакций |

| 135 | TCP | RPC | Служба репликации распределенных файлов |

| 135 | TCP | RPC | Служба факсов |

| 135 | TCP | RPC | Microsoft Exchange Server |

| 135 | TCP | RPC | Служба репликации файлов |

| 135 | TCP | RPC | Групповая политика |

| 135 | TCP | RPC | Местный орган безопасности |

| 135 | TCP | RPC | Удаленное служба хранилища уведомление |

| 135 | TCP | RPC | Удаленные служба хранилища |

| 135 | TCP | RPC | Сервер управления системами 2.0 |

| 135 | TCP | RPC | Лицензирование терминальных служб |

| 135 | TCP | RPC | Каталог сеансов терминалов |

| 137 | UDP | Разрешение имен NetBIOS | Браузер компьютера |

| 137 | UDP | Разрешение имен NetBIOS | Сервер |

| 137 | UDP | Разрешение имен NetBIOS | Windows Служба имен Интернета |

| 137 | UDP | Разрешение имен NetBIOS | Чистый логотип |

| 137 | UDP | Разрешение имен NetBIOS | Сервер управления системами 2.0 |

| 138 | UDP | Служба datagram NetBIOS | Браузер компьютера |

| 138 | UDP | Служба datagram NetBIOS | Сервер |

| 138 | UDP | Служба datagram NetBIOS | Чистый логотип |

| 138 | UDP | Служба datagram NetBIOS | Распределенная файловая система |

| 138 | UDP | Служба datagram NetBIOS | Сервер управления системами 2.0 |

| 138 | UDP | Служба datagram NetBIOS | Служба ведения журнала лицензий |

| 139 | TCP | Служба сеансов NetBIOS | Браузер компьютера |

| 139 | TCP | Служба сеансов NetBIOS | Служба факсов |

| 139 | TCP | Служба сеансов NetBIOS | Журналы и оповещения производительности |

| 139 | TCP | Служба сеансов NetBIOS | Печать Spooler |

| 139 | TCP | Служба сеансов NetBIOS | Сервер |

| 139 | TCP | Служба сеансов NetBIOS | Чистый логотип |

| 139 | TCP | Служба сеансов NetBIOS | Локатор удаленной процедуры |

| 139 | TCP | Служба сеансов NetBIOS | Пространства имен распределенной файловой системы |